Gestión de Seguridad

Gestión de Seguridad

Servicios para la detección y respuesta de incidentes de seguridad que puedan dañar o parar tu negocio.

Seguridad en Aplicación

Seguridad en Aplicación

Servicios para la detección y respuesta de incidentes de seguridad que puedan dañar o parar tu negocio.

Gestión de la Información

Gestión de la Información

Solución integral para la seguridad de de las estaciones de trabajo controlando el uso, acceso y evitando el robo y fuga de información.

Concientización y Entrenamiento de Usuarios

Concientización y Entrenamiento de Usuarios

Soluciones que permiten concientizar y educar a tus usuarios en materias de seguridad de la información y ciberseguridad.

Seguridad de Red

Seguridad de Red

Soluciones de nueva generación para las necesidades de los negocios de hoy.

Endpoint

Endpoint

Soluciones para proteger el punto final y proveer rápidamente respuesta frente a incidentes.

Usuario versus cuenta Privilegiada

Una cuenta de Usuario típicamente representa una identidad humana como una cuenta de usuario de AD (Directorio Activo) y tiene una contraseña asociada para restringir el acceso a la cuenta.

Descripción:

Solución PAM (Privileged Access Management), permite administrar accesos privilegiados, controlar y auditar las sesiones a sistemas críticos del negocio.

Ventajas principales:

Fácil implementación y no necesita intervención en los servidores y/o sistemas.

Cumplimiento regulatorio:

ISO 27001, SOX, PCI DSS , HIPAA, FISMA/NIST

Identity Management

Soluciones para gestionar las identidades de los usuarios en todo el ciclo de vida.

User Behavior

Soluciones que permiten obtener visibilidad y predicción respecto al comportamiento de usuarios.

Access Management

Identificar y controlar los acceso de los usuarios hacia los recursos corporativos.

ZeroTrust

Identificar, Proveer Acceso basado en el derecho a saber y micro-segmentar. Las bases de un acceso de confianza zero.

Solución de gestión de la seguridad, permite integrar, correlacionar y proveer inteligencia a los distintos eventos de seguridad que ocurren dentro de las redes y todos sus dispositivos. AV Provee de una visibilidad de seguridad en la red que no existe en otras plataformas.

Ventajas Principales:

Solución todo en uno, rápida integración. Existe una gran base de datos con integración de plataformas ya existentes

Cumplimiento regulatorio:

ISO 27001, PCI DSS, SOX, HIPAA, and SOC 2

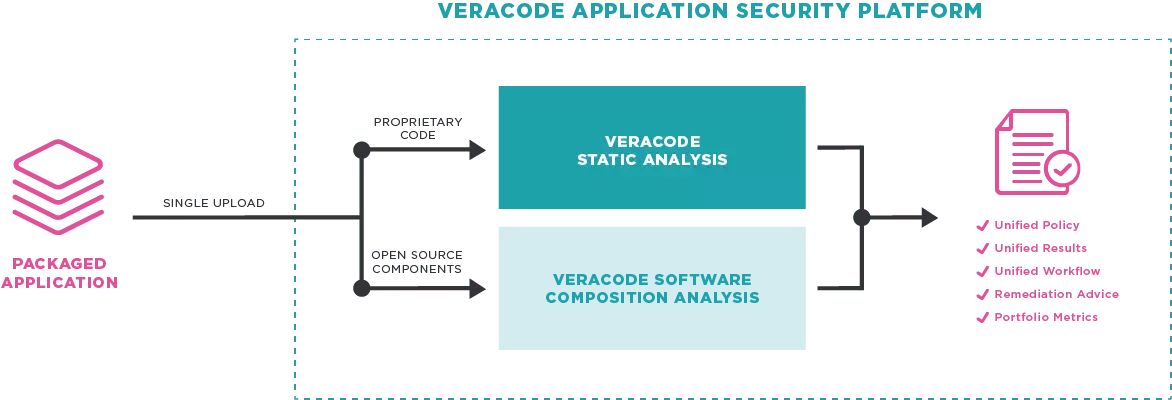

Solución de integración y mejoramiento de la seguridad en las aplicaciones, sus ciclos de desarrollos y ejecución. Veracode permite mejorar la seguridad de las aplicaciones desde su inicio en los ciclos de desarrollo hasta su puesta en producción en los distintos sistemas, acortando el GAP/brecha de seguridad entre los desarrolladores y los analistas de seguridad de la información, con un significativo ahorro de costos en pruebas de seguridad.

Se integra en los ciclos de desarrollo para agilizar detección de amenazas y vulnerabilidades en las aplicaciones.

Ventajas principales:

Fácil integración en ciclos de desarrollo y análisis posteriores de aplicaciones en ejecución

Cumplimiento regulatorio:

ISO 27001, HIPAA, PCI DSS, SOX, NIST 800, FS-ISAC, GDPR

Users Awareness

Concientizar y educar a nuestros usuarios en seguridad de la información

Professional Services

¿Tienes un proyecto?

Hablemos!

Threat Intelligence

Información Proactiva y Predictiva al contexto de tu negocio.

New SOC

Una solución 100% cloud con IA y SOAR 100% integrada a tu necesidad

Netwrix Auditor es una plataforma de visibilidad y gobernabilidad que permite controlar los cambios, las configuraciones y el acceso en entornos de TI en la nube híbrida para proteger los datos confidenciales, independientemente de su ubicación.

Descripción:

Solución para auditar, monitorear y obtener una mayor visibilidad de los cambios y accesos de las plataformas críticas del negocio.

Netwrix además es un: Análisis de Comportamiento de Usuario que permite la Mitigación de Riesgos (User Behavior Analysis and Enables Risk Mitigation)

Ventajas principales: Configuración Agentless, fácil implementación

Cumplimiento regulatorio: ISO / IEC 27001, HIPAA, FISMA/NIST800-53, PCI DSS, SOX, FERPA, CJIS, NERC CIP, GDPR

“Las personas acostumbran a tener una solución tecnológica [pero] la ingeniería social elude a todas las tecnologías, incluyendo los firewall. La tecnología es fundamental, pero, debemos observar a las personas y los procesos. La ingeniería social es una forma de piratería informática que utiliza tácticas de influencia”

KevinMitnick

Descripción:

KnowBe4 es la Plataforma integrada más popular del mundo para capacitación de concientización sobre seguridad y suplantación de identidad (phishing) simulada.

Servicio para crear conciencia de seguridad de información en los usuarios.

Cumplimiento regulatorio: ISO / IEC 27001, HIPAA, FISMA/NIST800-53, PCI DSS, SOX, FERPA, CJIS, NERC CIP, GDPR

SOPHOS Intercept X combina el Deep Learning con la mejor tecnología antiexploits, la tecnología anti-ransomware CryptoGuard, el análisis de causa raíz y mucho más para ofrecer la protección para endpoints más completa de la industria. Esta combinación de funciones única permite que Intercept X detenga la más amplia variedad de amenazas para endpoints.

Sophos Intercept X

Un enfoque totalmente nuevo de la seguridad para estaciones de trabajo.

No existe ninguna otra solución en el mercado que ofrezca tantas funciones en un solo paquete. Puede tomarlo junto con nuestra protección de Sophos Central Endpoint Advanced o como una protección adicional para verificar e incrementar la cobertura antivirus de otros fabricantes

The All-New XG Firewall

Lo último en tecnología de última generación: Firewall de rendimiento, seguridad y control superiores.

Simplicidad, seguridad y visibilidad sin igual

7345 W Sand Lake RD

7345 W Sand Lake RD