Cumplir ya no es suficiente. La nueva Ley 21.663 de Ciberseguridad en Chile exige a las organizaciones responder rápido, reportar a tiempo y demostrar que están gestionando activamente sus riesgos digitales. En este escenario, surge un concepto clave para pasar de lo reactivo a lo proactivo: CTEM (Continuous Threat Exposure Management), o Gestión Continua de Exposición a Amenazas. En este artículo te contamos qué es CTEM, cómo aplicarlo en Chile bajo el nuevo marco legal y por qué CompunetGroup es el aliado ideal para implementarlo con resultados medibles.

¿Qué es CTEM y por qué se habla tanto de esto?

CTEM es un modelo continuo que permite detectar, priorizar y reducir las vulnerabilidades reales que pueden afectar a una organización. Fue definido por Gartner y hoy es una de las prácticas más recomendadas a nivel mundial.

Su objetivo es claro: enfocarse en lo que realmente importa, no en tener miles de alertas o reportes, sino en controlar la exposición real y tomar decisiones basadas en evidencia.

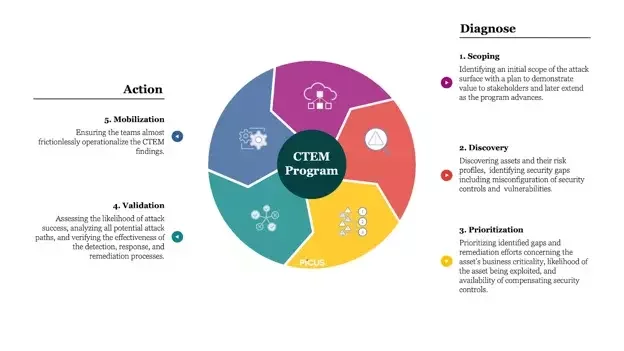

El ciclo CTEM se compone de cinco etapas simples y prácticas:

1. Scoping: identificar qué activos y procesos son críticos.

2. Discovery: descubrir vulnerabilidades, configuraciones débiles o exposiciones reales.

3. Prioritization: enfocar esfuerzos en lo que tiene mayor impacto o probabilidad de ser explotado.

4. Validation: validar si las amenazas pueden ejecutarse realmente en el entorno.

5. Mobilization: remediar, contener o mejorar los controles de seguridad.

Según Gartner (2023), las organizaciones que implementen programas CTEM de manera estructurada serán tres veces menos propensas a sufrir brechas significativas antes de 2026.

CTEM y la Ley 21.663: del cumplimiento al control continuo

La Ley Marco de Ciberseguridad (21.663) trajo una nueva forma de ver la seguridad digital en Chile. Ya no basta con tener políticas y auditorías: ahora se exige capacidad operativa continua y evidencia real de control.

Los plazos de reporte lo demuestran:

- Alerta temprana: dentro de las primeras 3 horas desde que se detecta un incidente.

- Segundo reporte: dentro de 72 horas con información actualizada del impacto.

- Informe final: dentro de 15 días corridos, con causas, medidas aplicadas y aprendizajes.

Estos tiempos son exigentes. Para cumplirlos, las organizaciones necesitan una gestión que monitoree su exposición en tiempo real, detecte fallas antes de que sean incidentes y automatice parte del proceso de respuesta. Eso es exactamente lo que hace CTEM.

CTEM + SOC: cómo transformar las operaciones con exposición continua

Los SOC modernos se enfrentan a un desafío: exceso de alertas, escaso contexto y fatiga del analista. CTEM cambia esa realidad al integrar inteligencia de exposición directamente en el flujo operativo del SOC.

Esto permite priorizar amenazas con contexto, entender rutas de ataque probables y ejecutar respuestas automáticas más precisas. La clave está en alinear detección, investigación y respuesta a la exposición real del negocio.

CTEM entrega visibilidad continua y contexto MITRE ATT&CK a las plataformas SIEM, EDR y SOAR, mejorando la calidad del triage y reduciendo falsos positivos.

CompunetGroup aplica este modelo conectando SOC, Blue Team y CTEM mediante orquestación y playbooks automatizados, logrando una respuesta más rápida, menos ruidosa y más efectiva frente a incidentes.

Cómo aplicar CTEM en una empresa chilena

Implementar CTEM no tiene por qué ser complejo. En CompunetGroup lo abordamos como un programa de 12 semanas con resultados visibles y medibles.

1. Scoping: definimos qué activos, procesos y servicios esenciales deben protegerse primero según la Ley 21.663.

2. Discovery: identificamos vulnerabilidades y configuraciones riesgosas en infraestructura tradicional, nube u OT.

3. Prioritization: usamos criterios de impacto y explotabilidad para ordenar riesgos y enfocar recursos.

4. Validation: simulamos ataques (red/purple teaming, BAS) para validar qué exposiciones son realmente explotables.

5. Mobilization: coordinamos la respuesta, generando reportes listos para la ANCI y el CSIRT Nacional.

Además, automatizamos tareas de respuesta a incidentes utilizando playbooks probados y personalizables, integrando herramientas de seguridad, monitoreo y ticketing para reducir tiempos de contención y recuperación.

En menos de tres meses, la organización pasa de tener visibilidad parcial a contar con una gestión continua de exposición, métricas claras y capacidad real de respuesta automatizada.

¿Qué beneficios obtiene una empresa al implementar CTEM?

- Menos fatiga de alertas y triage más certero: la alerta llega con contexto del entorno (activo, permisos, rutas posibles).

- Investigaciones más rápidas y quirúrgicas: visualización de cadenas de ataque para responder sin sobre-aislar sistemas.

- Automatización accionable: tickets y remediaciones priorizadas desde SOC/IT para cerrar la causa raíz del incidente.

- Cumplimiento automático con la Ley 21.663 (reportes de 3h, 72h y 15 días).

- Reducción de exposición real: se priorizan las amenazas que sí pueden afectar.

- Visibilidad continua de activos críticos y vulnerabilidades.

- Automatización de la respuesta: CTEM permite integrar cualquier tecnología existente (SIEM, EDR, NDR, firewalls, cloud, ticketing, etc.).

- Uso de playbooks de respuesta automáticos y adaptables.

Resiliencia operativa y confianza institucional ante clientes y autoridades.

Por qué en CompunetGroup lideramos las estrategias de CTEM

En CompunetGroup llevamos más de 20 años ayudando a organizaciones a proteger, detectar y responder a amenazas cibernéticas. Nuestro enfoque CTEM combina experiencia local, conocimiento técnico y cumplimiento normativo.

- CTEM como servicio continuo, no un proyecto puntual.

- Equipos Blue, Red y Purple Team integrados con SOC propio.

- SOC potenciado con CTEM: integramos EDR, SIEM/Elastic y SOAR con exposure intelligence (TheHive, Cortex, Shuffler, ticketing) para que cada alerta lleve contexto MITRE ATT&CK, postura del activo y rutas probables.

- Attack-path first: nuestros tableros exponen rutas de ataque y choke points; los playbooks priorizan la cadena explotable, no solo el CVE de moda.

- Feedback loop operativo: si una exposición no se corrige altiro, ajustamos detecciones y cacería de amenazas hasta cerrar el gap.

- Automatización e integración tecnológica: conectamos cualquier stack con playbooks automáticos.

- Tableros ejecutivos con métricas de exposición y riesgo en tiempo real.

Simulacros y ejercicios regulados para validar procesos ante la ANCI.

En pocas palabras: te ayudamos a cumplir, proteger y dormir tranquilo, integrando lo que ya tienes y potenciando tu ciberseguridad mediante automatización inteligente.

Conclusión

La Ley de Ciberseguridad chilena cambió las reglas. El CTEM es la respuesta práctica para convertir el cumplimiento en una ventaja competitiva. Si tu organización quiere reducir riesgos, automatizar la respuesta a incidentes y mejorar su postura de ciberseguridad, CompunetGroup es el socio ideal para hacerlo realidad.

¿Hablamos?

Si quieres conocer el nivel de exposición actual de tu empresa, agenda una evaluación CTEM gratuita con nuestro equipo. En solo dos horas tendrás una radiografía clara de tus brechas, un plan de acción en 12 semanas y una ruta para cumplir con la Ley 21.663 sin complicaciones.

7345 W Sand Lake RD

7345 W Sand Lake RD