Databreach ¿Estás seguro que la empresa está libre?

Databreach ¿Estás seguro que la empresa está libre?

La violación de datos – Databreach es uno de los ciber delitos más lucrativos, impunes y fáciles de cometer, en donde un atacante (actor de amenazas, individual o grupo), secuestra información confidencial sobre la cual se exige un rescate.

Antes de comenzar a analizar en profundidad este tipo de eventos, es necesario saber algunos conceptos generales:

Actor de amenazas: ¿Quién está detrás del evento?

Acción de amenazas: ¿qué tácticas fueron usadas en el evento?

Incidente: Un evento de seguridad que compromete la integridad, confidencialidad o disponibilidad de la información.

Violación – breach: Un incidente que resulta en un “divulgación” confirmada de datos de una fuente no autorizada. También conocida como exfiltración.

Partner: Socios de negocios o proveedores de servicios y productos.

Estas violaciones generalmente pueden ser de 2 tipos, categorizadas en:

Externas: Producidas por fuentes fuera de la organización y sus partners. Como, por ejemplo, grupos criminales, hackers solitarios, exempleados y gobiernos.

Internas: Producidas por personal interno de la organización, conocidos como “insiders”.

En un reporte de Verizon (Data Breach Investigation report 2023 - https://www.verizon.com/about/news/2023-data-breach-investigations-report), se pudo determinar que las motivaciones principales para este tipo de violaciones son financieras (lucrar con los eventos) seguidas de motivos por espionaje.

Estos “breach” son ejecutadas en su mayoría por grupos de amenazas categorizados como “Crimen organizado”.

La mayoría de estos ataques son producidos por el uso de robo de credenciales, seguidos de otros ataques como explotación de vulnerabilidades y/o ataques ZeroDay, en tercer lugar “Ransomware” y, en cuarto lugar: Phishing. Es interesante como la mayoría de los ataques suceden de manera no convencional y que los vectores iniciales de ataques se han ido desplazando para acomodarse a técnicas más sofisticadas, pasivas y de muy baja detección.

Anatomía de una violación de datos (Data Breach):

Los ataques de violación generalmente suceden de la siguiente manera:

- Investigación: Una vez que un cibercriminal elige su objetivo se procede a realizar una investigación exhaustiva de cualquier activo vulnerable, sus empleados, sus sistemas, sus redes y sus servicios cloud. El objetivo de esta fase es detectar potenciales vulnerabilidades.

- Ataque: Una vez determinadas las vulnerabilidades del objetivo (activos) se procede a idear un ataque que podría ser de 2 maneras:

- Directamente a las redes y/o servicios: Aprovechando vulnerabilidades técnicas o debilidades en la configuración de activos.

- Ataque social: Usando técnicas de ingeniería social el actor de amenazas confecciona un ataque para infiltrar las redes del objetivo, para ello, se utilizando técnicas como: Phishings a correos electrónicos, redes sociales o interacciones humadas (Vishing).

- Exfiltración: Una vez dentro de los activos del objetivo, el atacante procede a buscar, catalogar y extraer información confidencial de la empresa para posteriormente utilizarla con findes de extorsión, presión social o denigrar la imagen corporativa.

- Publicación y negociación: Una vez exfiltrados los datos, el atacante procede a “asegurarlos” en servidores anónimos con el fin de establecer extorsión sobre ellos, esto es publicar la información confidencial si la empresa afectada no paga “un servicio” de aseguramiento de la información (extorsión/Blackmail). Para lo cual existe un tiempo límite para “pagar” estos servicios y así evitar que la información no sea pública.

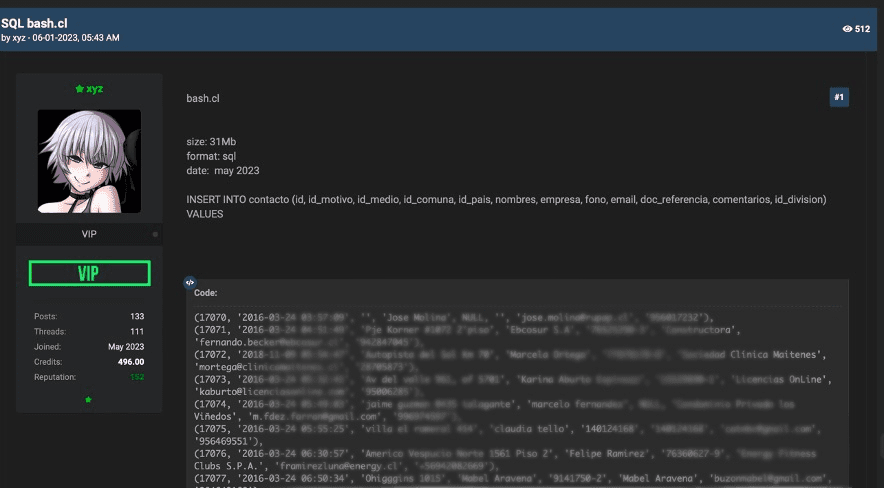

- Post-“Disclosure”(público): Cuando las negociaciones no son fructíferas entre los cibercriminales y las empresas afectadas, estos proceden a publicar libremente los datos confidenciales en foros públicos y/o “boards” de la Deep Web para que cualquier persona los pueda descargar libremente.

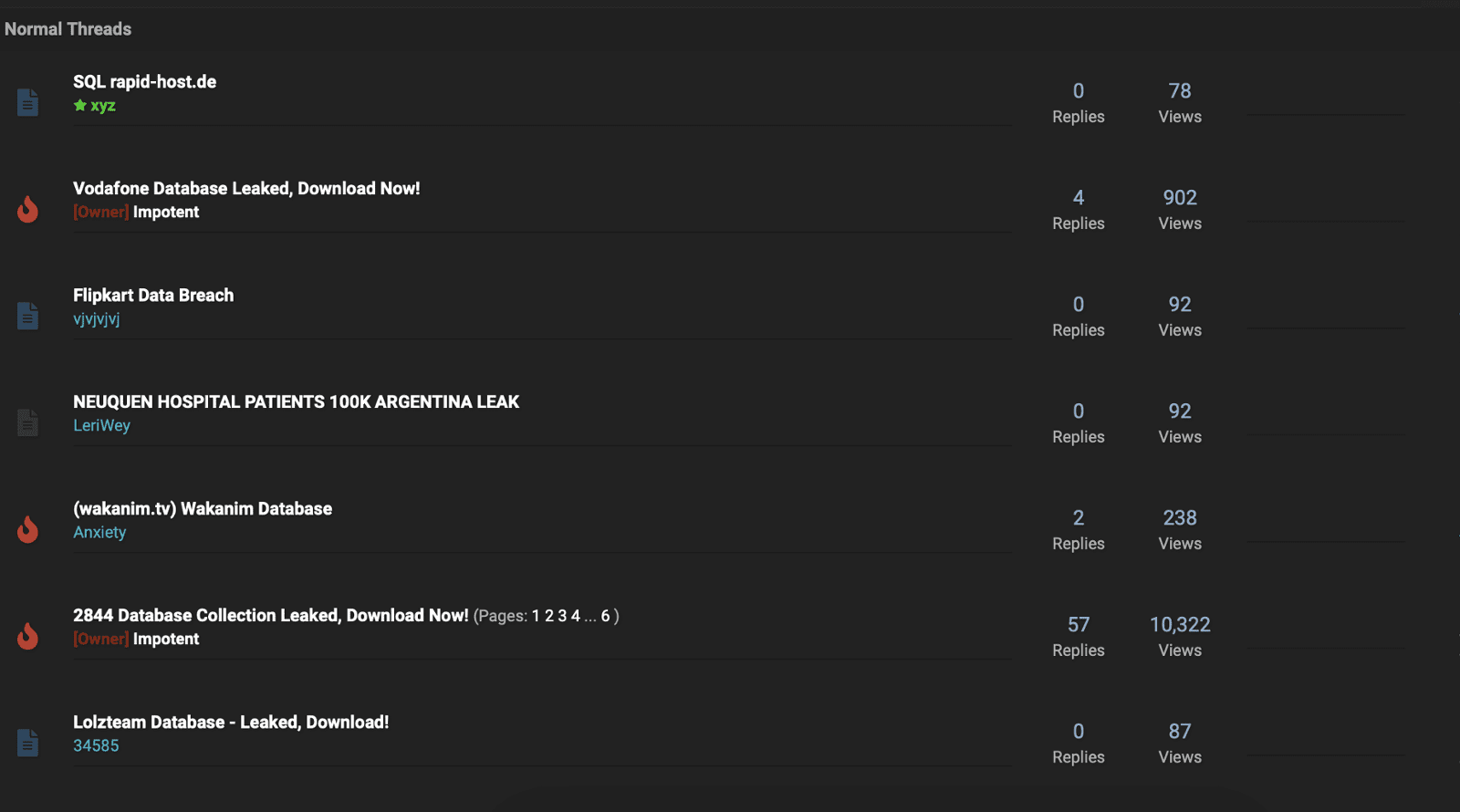

Estas publicaciones de datos son comúnmente conocidas como “Leaks” o filtraciones, y existen una serie de foros públicos (Markets) en los cuales diariamente se postea información de filtraciones, ataques y robos, los cuales comúnmente son negociados mediante intermediarios, como, por ejemplo:

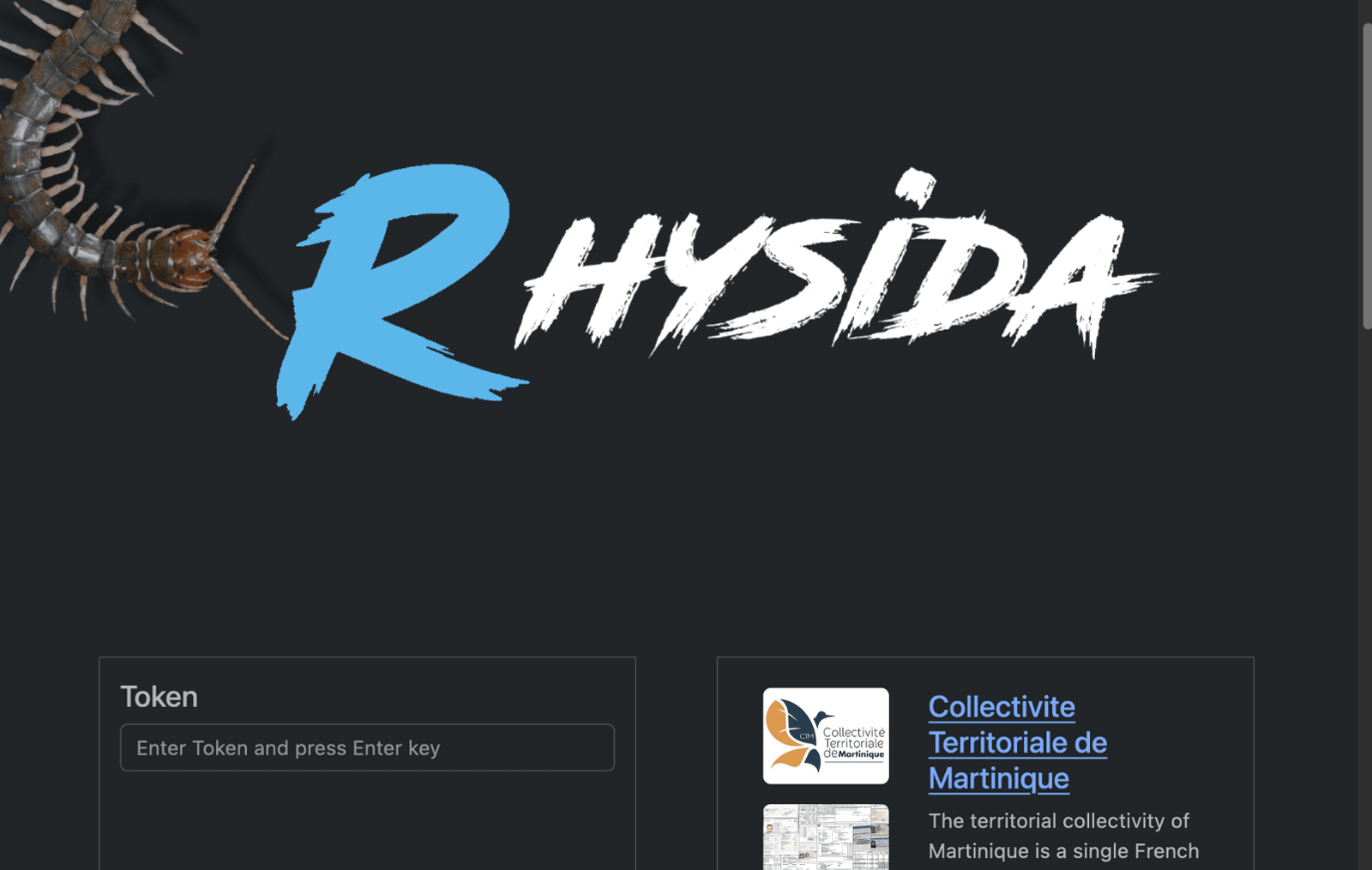

Y también existen otros “blog” de los grupos y actores de amenazas que publican dicha información, como por ejemplo Rhysida (grupo que hace no mucho ataco al Ejército de Chile) 27 Mayo 2023: https://www.13.cl/smart13/articulos/alerta-ejercito-de-chile-sufre-ataque-informatico-en-su-red-interna en donde posiblemente ya se detectó un “insider” https://www.adnradio.cl/nacional/2023/06/05/ciberataque-al-ejercito-pdi-detiene-a-cabo-de-la-institucion-por-posible-participacion-en-hackeo-a-redes-internas.html

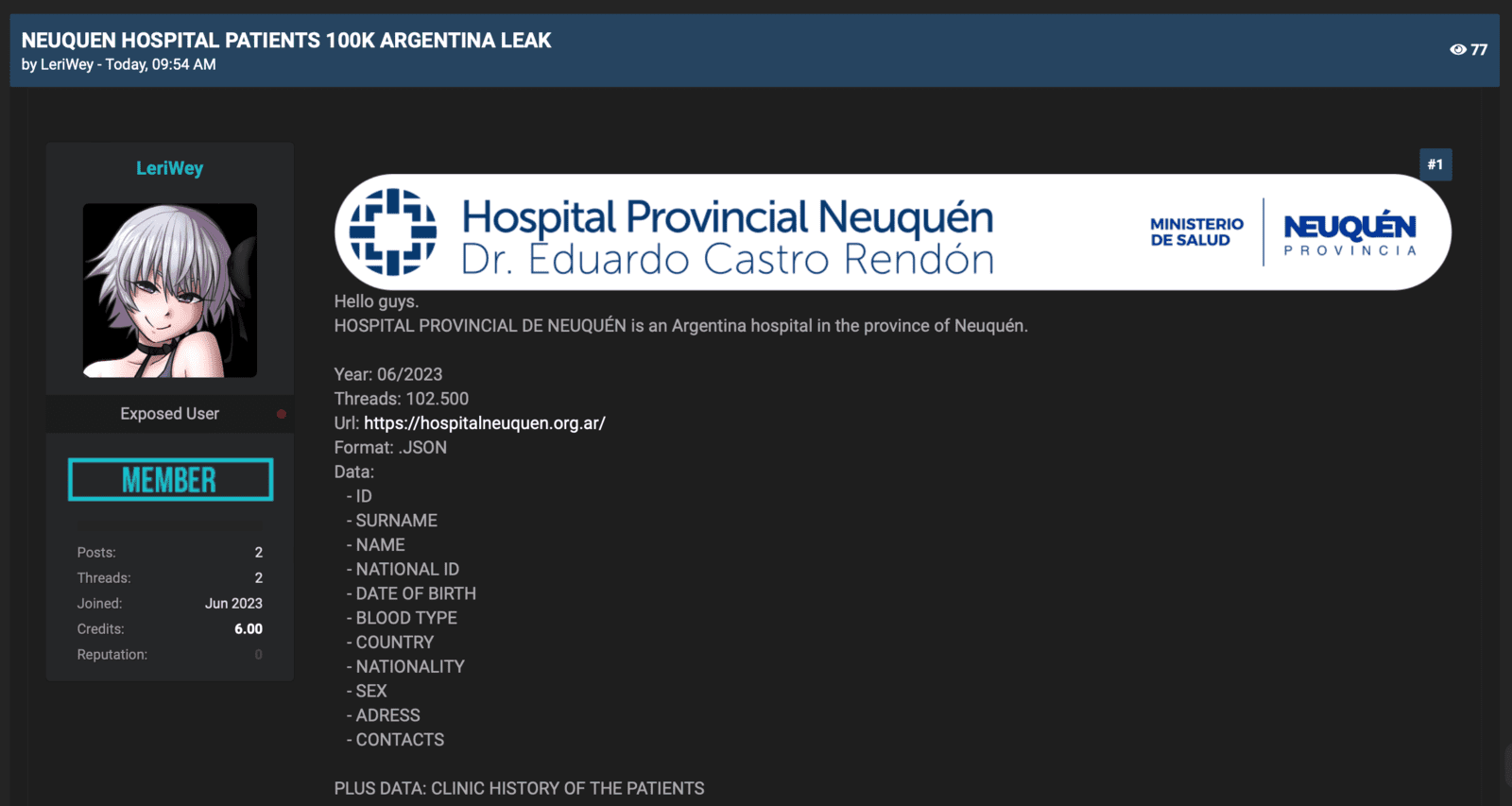

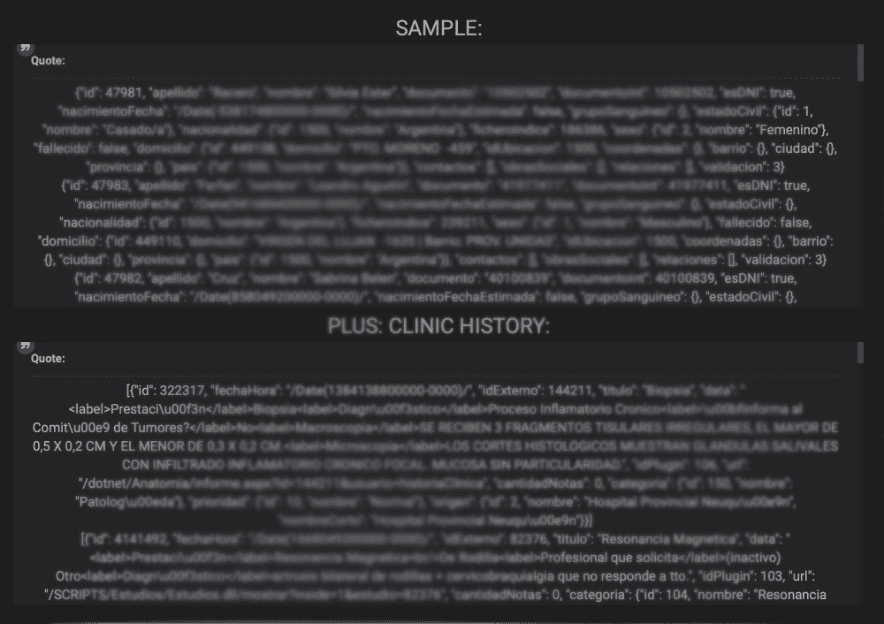

En estos tipos de “leaks” se puede encontrar información como la siguiente (Leak de Hospital provincial de Neuquén – Argentina) 06 Jun 2023:

La cual contiene información del tipo PII e información clínica de los pacientes:

Particularmente en Chile, han sucedido una serie de ataques y violaciones de datos que se han hecho públicos en el último tiempo, algunos de ellos:

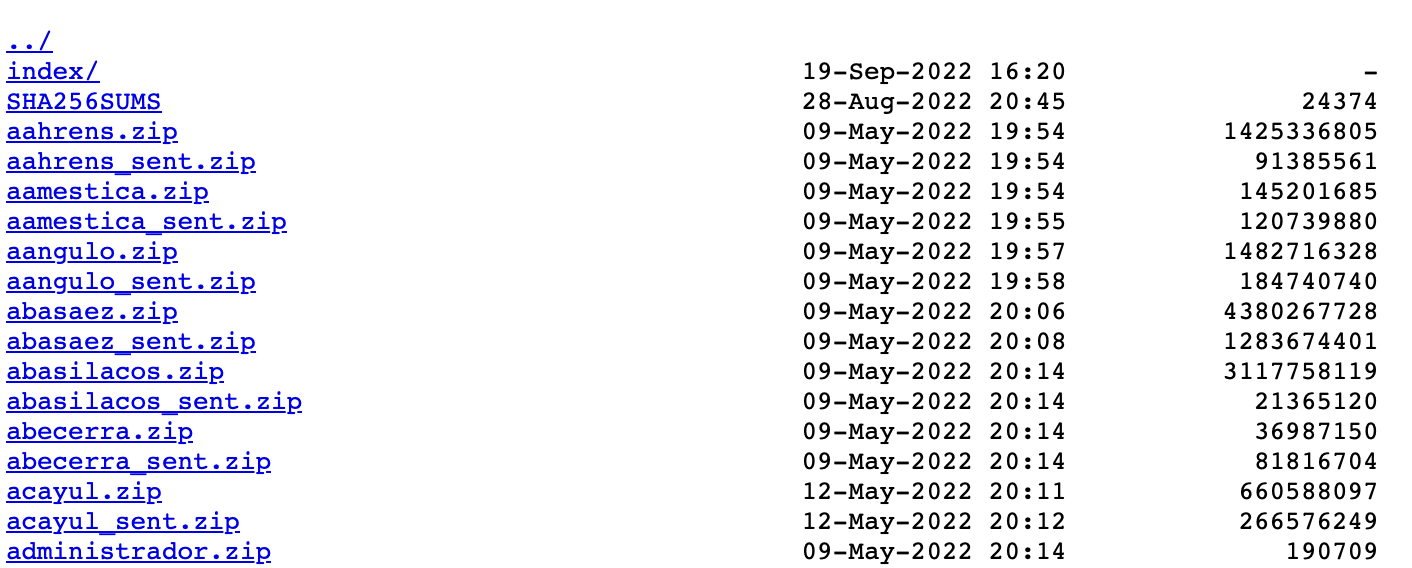

Estado mayor conjunto Chile - EMCO en el 2022:

Otros:

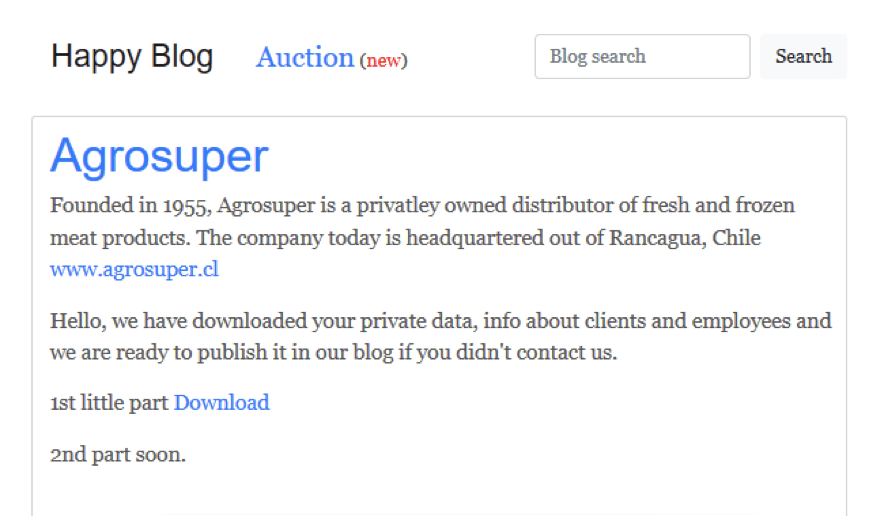

Agrosuper 2020:

Y otros intentos de exfiltración que probablemente solo fueron ataques consumados (no hay confirmación de exfiltración hasta el momento por medios oficiales):

CMFCHILE 2021:

https://www.cmfchile.cl/portal/prensa/615/w3-article-47219.html

SERNAC 2022:

https://www.bankinfosecurity.com/chile-consumer-protection-agency-hit-by-ransomware-attack-a-19990

Y otros “Leaks” más populares utilizando técnicas no convencionales:

CHATGPT 2023

https://securityintelligence.com/articles/chatgpt-confirms-data-breach/

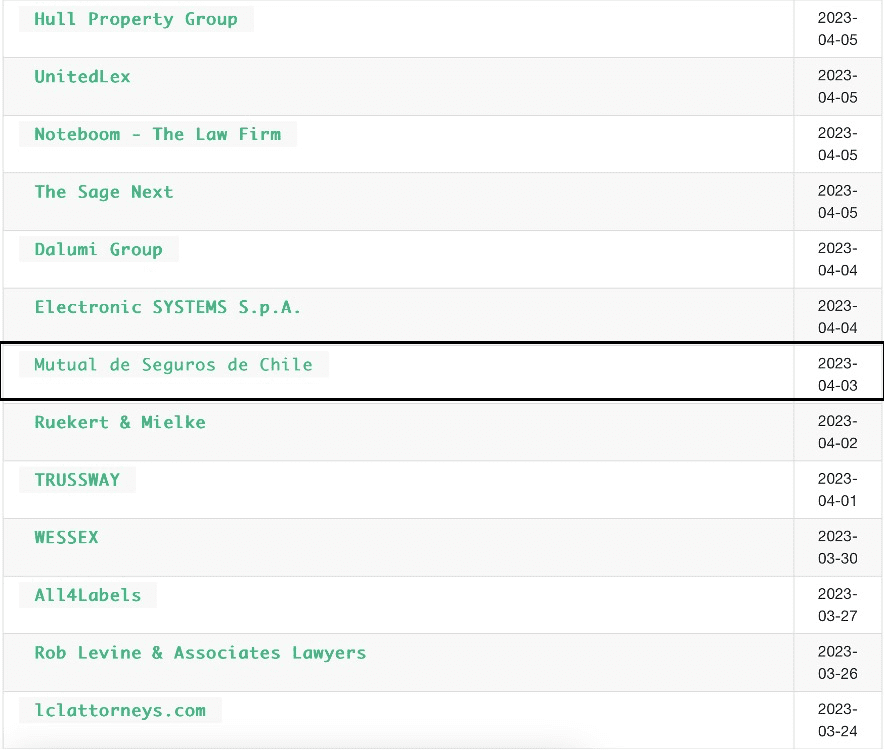

Actualmente, Compunetgroup monitorea alrededor de 140 grupos de “Actores de amenazas” activos de distintas fuentes, en donde diariamente se publican casos como estos:

Todo lo anterior producto, de ataques exitosos de “Data Breach”.

Para mitigar y proteger contra estos ataques, te invitamos a realizar un programa de ciberseguridad que contemple cosas como:

- Gestión de vulnerabilidades técnicas

- Gestión de amenazas

- Gestión de la ciber-concientización

- Gestión del riesgo

- Automatización de detección y respuesta de ciber incidentes.

- Clasificación de la información

- UEBA

Si tienes sospechas de sufrir este tipo de ataques, contáctate con nosotros, te podemos ayudar.

Escrito por Rodrigo Gonzalez

Director de Investigación y Desarrollo

7345 W Sand Lake RD

7345 W Sand Lake RD