Delivery de Malware a Través de TryCloudflare

Delivery de Malware a Través de TryCloudflare

Las empresas de ciberseguridad, eSentire y Proofpoint, han advertido sobre un notable incremento en el uso malicioso del servicio gratuito TryCloudflare para la entrega de malware. Este servicio se utiliza para crear túneles de velocidad limitada que permiten a los atacantes retransmitir tráfico desde un servidor controlado hacia una máquina local a través de la infraestructura de Cloudflare.

El Servicio Gratis de TryCloudflare

TryCloudflare es una herramienta para experimentar con los túneles de Cloudflare, permite publicar un servicio sin necesidad de abrir puertos localmente en un servidor, esto con fines de prueba o testing, TryCloudflare inicia un proceso que genera un subdominio aleatorio en *.trycloudflare.com lo apunta a tu servicio local y este queda accesible inmediatamente a internet. Las solicitudes a ese subdominio serán a través del proxy de la red de Cloudflare, por lo tanto, la dirección IP real del servidor quedará oculta o enmascarada.

Según la misma documentación de Cloudflare, indican que es un servicio para que más usuarios experimenten las mejoras de velocidad y seguridad de Cloudflare Tunnel (y Argo Smart Routing) con la finalidad que puedan decidirse por un plan de Cloudflare Zero Trust con Cloudflared e implementarlo en Producción.

Abuso de TryCloudflare para la Entrega de Malware

El método se hizo popular en el año 2023, los atacantes abusan del servicio TryCloudflare para el uso de WebDAV y SMB, facilitando transferencias de archivos y conexiones con servidores de comando y control (C2). Esta técnica permite a los ciberdelincuentes utilizar túneles temporales para escalar sus operaciones y evadir la detección.

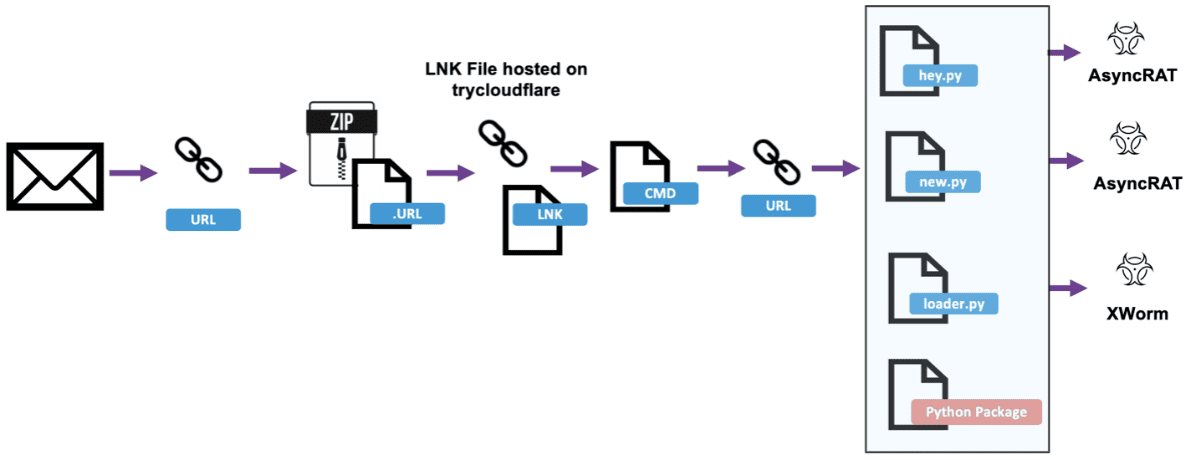

En la mayoría de las campañas de Malware los mensajes contienen una URL o un archivo adjunto que conduce a un acceso directo de Internet (. URL). Cuando se ejecuta, establece una conexión con un recurso compartido de archivos externo, normalmente a través de WebDAV, para descargar un archivo LNK o VBS. Cuando se ejecuta, el LNK/VBS ejecuta un archivo BAT o CMD que descarga un paquete de instalación de Python y una serie de scripts de Python que conducen a la instalación de malware. En algunos casos, la preparación de archivos aprovecha la función búsqueda-ms controlador de protocolo para recuperar el LNK de un recurso compartido WebDAV. Normalmente, en las campañas, se muestra al usuario un PDF benigno para que parezca legítimo.

Cadena de Ataque Típica de Algunas Campañas de Malware Aprovechando TryCloudflare

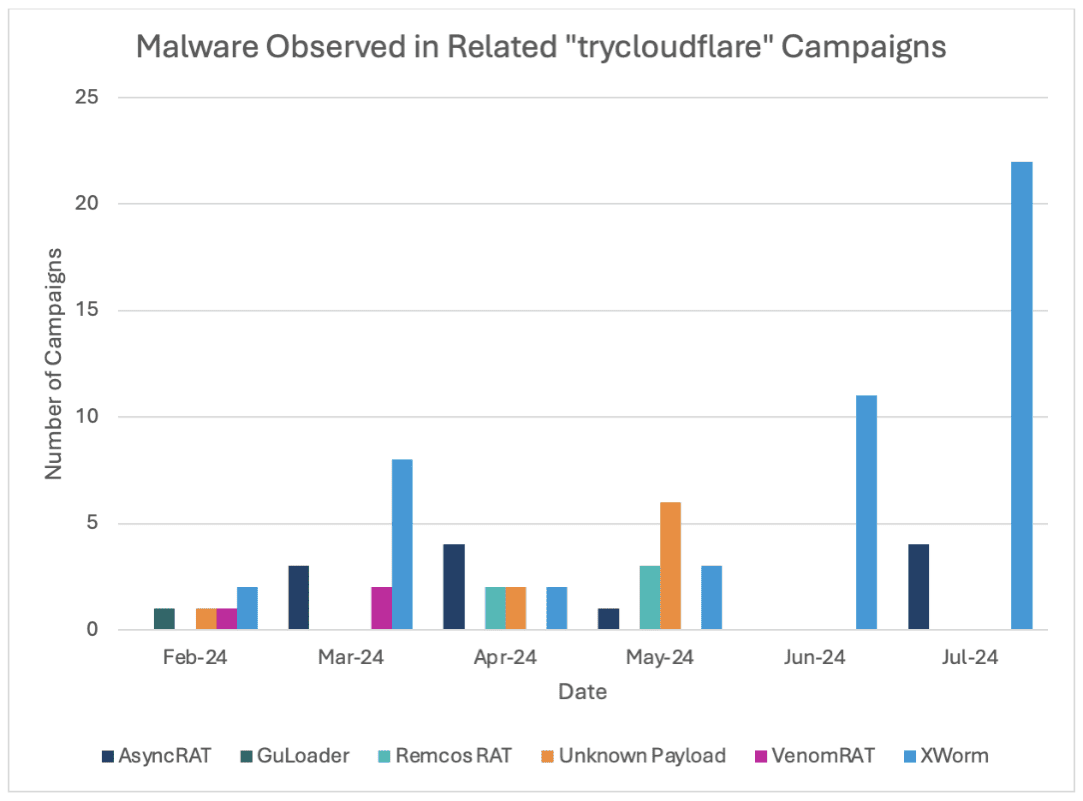

Malware observado en campañas relacionadas a túneles "trycloudflare".

Las cadenas de ataque que emplean esta técnica entregan varias familias de malware, incluyendo AsyncRAT, GuLoader, PureLogs Stealer, Remcos RAT, Venom RAT y XWorm. El ataque comienza con un correo electrónico de phishing que contiene un archivo ZIP, el cual incluye un archivo de acceso directo de URL. Este archivo lleva al destinatario a un archivo de acceso directo de Windows alojado en un servidor WebDAV con proxy de TryCloudflare.

¿Qué tan Fácil es Levantar un Servicio a Través de TryCloudflare?

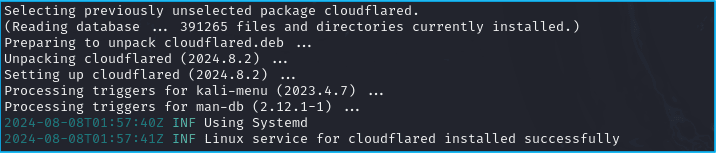

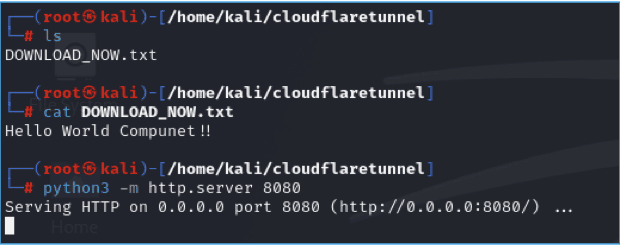

Nos dedicamos a probar el servicio, lo instalamos siguiendo la documentación oficial, esta operación no tardó más de 5 minutos:

Luego, levantamos un servidor web local rápido con el módulo de Python “http.server”, alojando un documento de texto que en su interior contiene el mensaje “Hello Word Compunet”

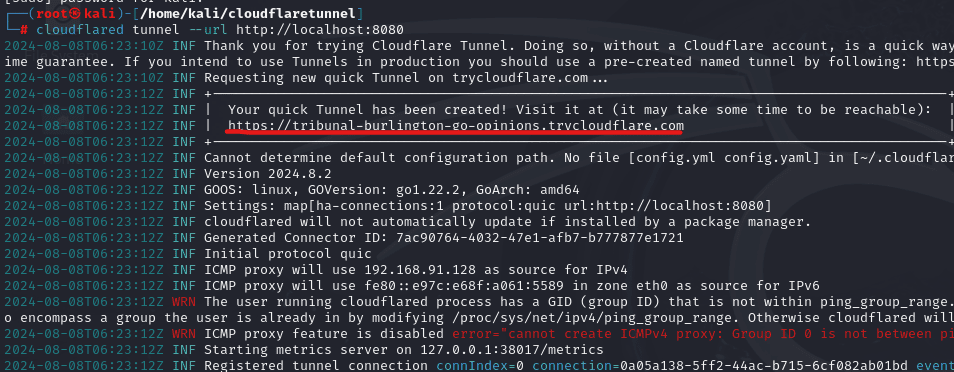

jecutamos el comando para iniciar el túnel y nos entrega una URL accesible desde internet “https://tribunal-burlington-go-opinions.trycloudflare.com”:

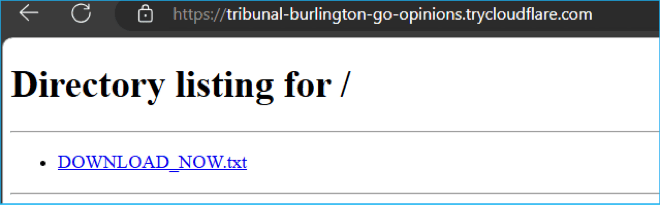

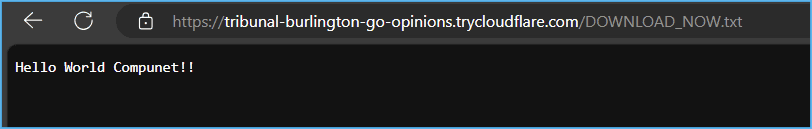

El recurso ya es accesible desde internet:

Motivos para el Uso de TryCloudflare en la Entrega de Malware

Así como demostramos en este artículo lo increíblemente sencillo que es exponer un servicio a internet a través de TryCloudflare, Los cibercriminales son motivados debido a la capacidad de este servicio para proporcionar túneles temporales y anónimos que facilitan la retransmisión de tráfico malicioso desde servidores controlados por los atacantes hacia las máquinas de las víctimas. Este enfoque permite a los ciberdelincuentes ocultar sus verdaderas ubicaciones y actividades detrás de la infraestructura confiable y bien protegida de Cloudflare, complicando significativamente la detección y mitigación por parte de los defensores de la red. Además, la flexibilidad para crear y eliminar rápidamente estos túneles temporales ofrece una ventaja adicional al permitir operaciones de corta duración que son más difíciles de rastrear y bloquear con listas de bloqueo estáticas tradicionales.

Recomendaciones Para las Empresas

Restringir Accesos:

- Se recomienda a las empresas restringir el acceso a servicios externos de intercambio de archivos como WebDAV y SMB solo a servidores conocidos y permitidos, la mayoría de campaña de Malware, sobre todo los del tipo Ransomware, intentarán exfiltrar datos a través de estos protocolos.

Tecnologías XDR para la Prevención, Detección y Respuesta ante Incidentes

- Para prevenir y detectar estas amenazas de manera efectiva, una de las mejores opciones es el Sophos XDR (Extended Detection and Response). Esta solución ofrece capacidades avanzadas de detección y respuesta extendida a través de endpoints, servidores, firewalls y otros dispositivos de red, proporcionando una visibilidad completa de la seguridad de la red y la capacidad de responder rápidamente a incidentes de seguridad.

7345 W Sand Lake RD

7345 W Sand Lake RD