Mario se Vuelve Malicioso: un Juego Infectado con Malware en Windows

Mario se Vuelve Malicioso: un Juego Infectado con Malware en Windows

Un instalador infectado con un troyano del popular juego Super Mario 3: Mario Forever para Windows ha estado infectando a jugadores desprevenidos con múltiples infecciones de malware.

Super Mario 3: Mario Forever es una adaptación gratuita del clásico juego de Nintendo desarrollado por Buziol Games y lanzado para la plataforma de Windows en 2003.

El juego se volvió muy popular, descargado por millones de personas que lo elogiaron por incluir todas las mecánicas de la serie clásica de Mario, pero con gráficos actualizados y un estilo y sonido modernizados.

El desarrollo del juego continuó durante otra década, lanzando múltiples versiones posteriores que traían correcciones de errores y mejoras. Hoy en día, sigue siendo un clásico posmoderno.

Super Mario 3: Mario Forever

Es probable que el juego troyanizado sea promocionado en foros de juegos, grupos de redes sociales o enviado a usuarios a través de malvertising, Black SEO, etc.

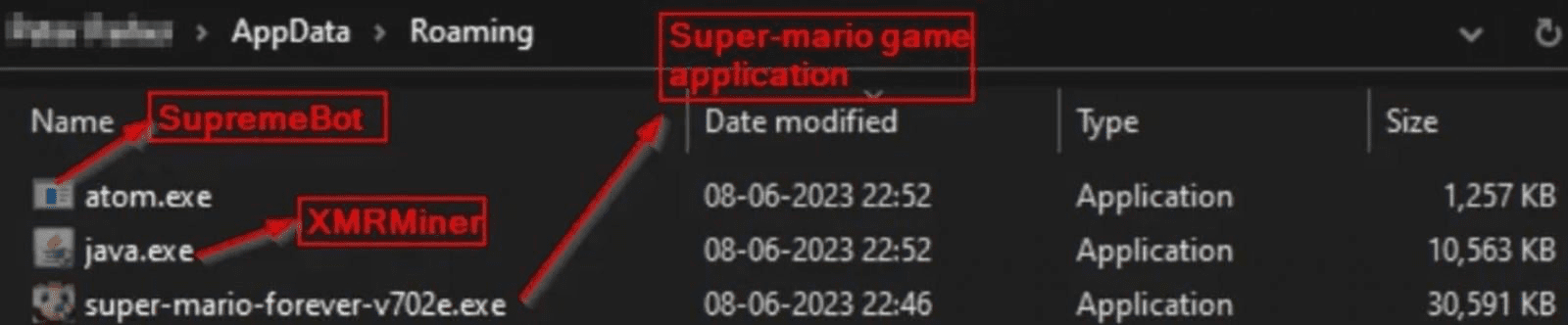

El archivo contiene tres ejecutables, uno que instala el juego legítimo de Mario ("super-mario-forever-v702e.exe") y otros dos, "java.exe" y "atom.exe", que se instalan discretamente en el directorio de AppData de la víctima durante la instalación del juego

Archivos encontrados en la Maquina Víctima

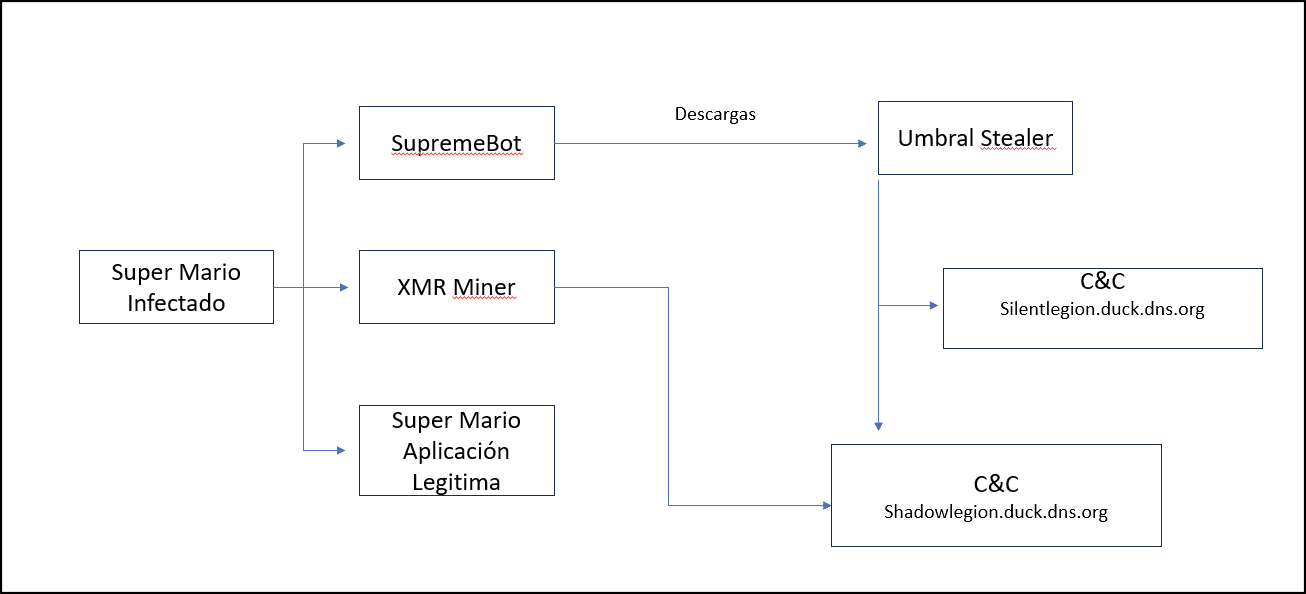

Una vez que los ejecutables maliciosos están en el disco, el instalador los ejecuta para ejecutar un minero XMR (Monero) y un cliente de minería SupremeBot.

Icono Juego

El archivo «java.exe» es un minero de Monero que recopila información sobre el hardware de la víctima y se conecta a un servidor de minería en «gulf[.] MoneroOcean[.] stream» para comenzar a minar.

SupremeBot («atom.exe») crea un duplicado de sí mismo y coloca la copia en una carpeta oculta en el directorio de instalación del juego.

A continuación, crea una tarea programada para ejecutar la copia que se ejecuta cada 15 minutos indefinidamente, escondiéndose bajo el nombre de un proceso legítimo.

Una vez completado el proceso inicial, se elimina el archivo original para evitar su detección. Posteriormente, el malware establece una conexión C2 para transmitir información, registrar al cliente y recibir la configuración necesaria para comenzar a minar la criptomoneda Monero.

Finalmente, SupremeBot obtiene una carga adicional del C2, que llega en forma de un archivo ejecutable llamado "wime.exe".

Cadena de infección

Entre los datos robados se encuentran información almacenada en navegadores web, como contraseñas guardadas y cookies que contienen tokens de sesión, así como billeteras de criptomonedas y credenciales y tokens de autenticación para plataformas como Discord, Minecraft, Roblox y Telegram.

Además, el malware puede capturar imágenes de la pantalla del escritorio de Windows de la víctima o utilizar cámaras web conectadas para obtener medios visuales. Todos los datos robados se almacenan localmente antes de ser enviados al servidor C2.

El malware es capaz de evadir la detección de Windows Defender desactivando el programa, a menos que la protección contra manipulaciones esté habilitada. En caso contrario, el malware añade su proceso a la lista de exclusiones de Windows Defender.

Además, el malware modifica el archivo de hosts de Windows con el fin de bloquear la comunicación entre los productos antivirus populares y los sitios web de las empresas, obstaculizando así su funcionamiento normal y su efectividad.

Si has descargado recientemente Super Mario 3: Mario Forever, debes escanear tu computadora en busca de malware instalado y eliminar cualquier detección que se encuentre.

Si se detecta malware, debes restablecer tus contraseñas en sitios sensibles como bancos, sitios financieros, criptomonedas y correos electrónicos. Al restablecer las contraseñas, utiliza una contraseña única en cada sitio y utiliza un gestor de contraseñas para almacenarlas

También es importante recordar que, al descargar juegos u otro software, asegúrate de hacerlo desde fuentes oficiales como el sitio web del editor o plataformas de distribución de contenido digital confiables.

Siempre escanea los ejecutables descargados utilizando tu software antivirus antes de ejecutarlos y mantén tus herramientas de seguridad actualizadas.

Indicadores de Compromiso

Referencia: https://blog.cyble.com/2023/06/23/trojanized-super-mario-game-installer-spreads-supremebot-malware/

Indicadores | Tipo | Descripcion |

90647ec1bc00c6d35ba3fd7ee214cd20 | MD5 SHA1 SHA256 | Super Mario Bros |

54d4bcd4e789a196022632e1f0922dd7 | MD5 SHA1 SHA256 | Atom.exe (SupremeBot) |

abbf1ee343b1cdc834be281caef875c8 b72ffd7f63d4ad1de95783b7cf1ecb89cdb0056b 1f479a220e41be1c22092d76400565d0f7d8e890d1069a2f8bbdc5f697d9808f | MD5 SHA1 SHA256 | Java.exe (XMR miner) |

1335a17d311b929988693fb526dc4717 | MD5 SHA1 SHA256 | wime.exe |

hxxp://shadowlegion[.]duckdns[.]org/nam/api/endpoint[.]php | URL | Connect from |

hxxp://silentlegion[.]duckdns[.]org/gate/update[.]php hxxp://silentlegion[.]duckdns[.]org/gate/connection[.]php hxxp://silentlegion[.]duckdns[.]org/gate/config[.]php | URL | Connect from |

hxxp[:]//shadowlegion[.]duckdns[.]org/wime[.]exe | URL | Umbral stealer downloaded by SupremeBot |

Escrito por Alberto Sánchez

Líder en Ciberseguridad y Awareness en Compunet Group

7345 W Sand Lake RD

7345 W Sand Lake RD