¿Qué es protección Zero Trust Network Access?

¿Qué es protección Zero Trust Network Access?

Hace unas semanas les hablé respecto de la importancia de la seguridad en la red desde el mismo diseño. Te dejo acá el articulo para que puedas leerlo, son 5 minutos 😉 https://www.compunetgroup.net/blogs/post/es-segura-mi-red

Hoy, quiero cambiar tu paradigma desde los antiguos modelos de seguridad perimetral y seguridad adaptativa hacia el modelo de confianza cero o Zero Trust Network Access (ZTNA para los amigos).

¿Qué es protección Zero Trust Network Access?

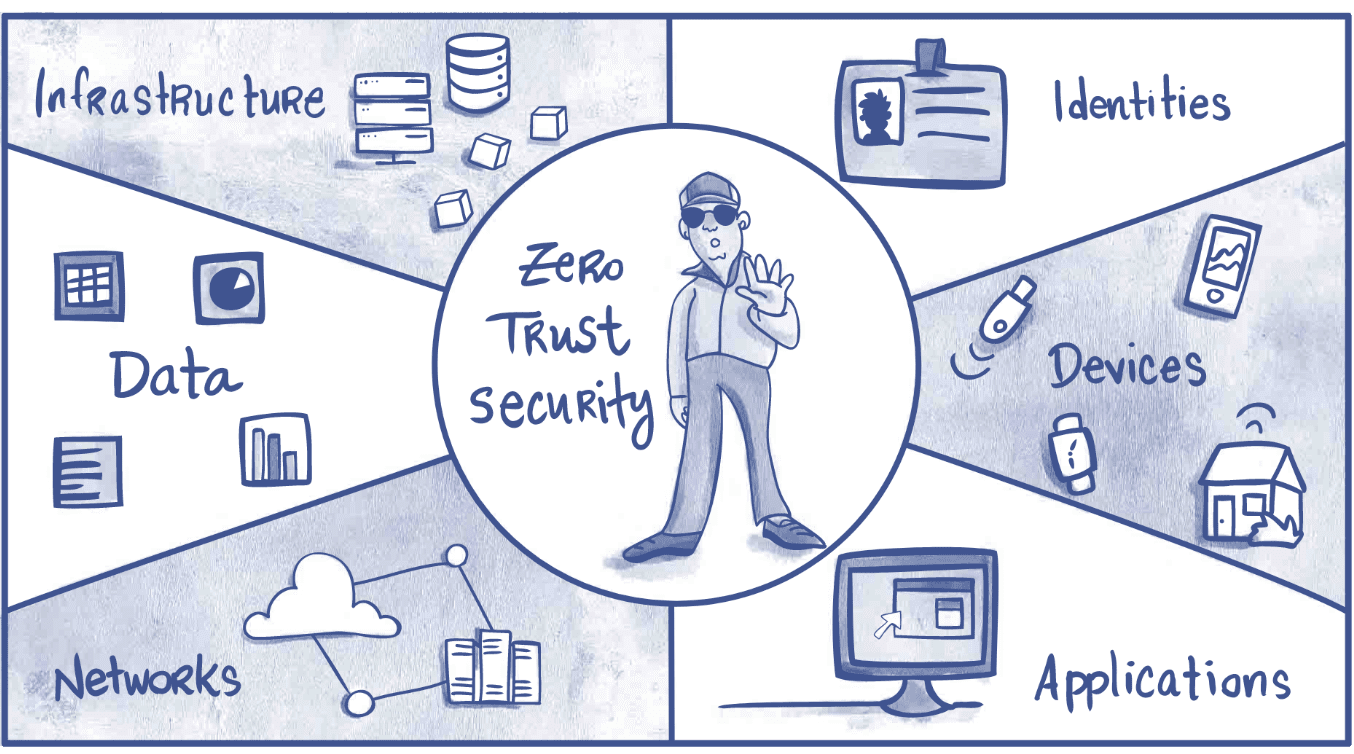

En el mundo de la ciberseguridad, Zero Trust es el conjunto de políticas pensadas para que ningún equipo o usuario dentro o fuera de la red de un cliente tenga acceso a los servicios e infraestructura, a menos que sea de extrema necesidad. Se trata de un nuevo paradigma en el modelo de implantación, gestión y operación de seguridad y ciberseguridad.

John Kindervag, en el 2010, mientras trabajaba como analista principal en Forrester Research, desarrolló una arquitectura Zero que permitía garantizar la protección eficaz de los activos más valiosos de una organización.

En resumen, una red Zero Trust:

- Registra e inspecciona todo el tráfico de la red corporativa

- Limita y controla el acceso a la red

- Verifica y protege los recursos de la red

Se trata de mantener, siempre y en todo momento, la premisa de CONFIANZA CERO validando y verificando la identidad de un usuario, los privilegios que este posee para determinado acceso en un especifico y determinado contexto. Es decir, nunca dar por hecho una relación de confianza basada únicamente en la autenticación, privilegios o activos y validar constantemente el contexto. Con contexto, nos referimos, por ejemplo, a la ubicación, configuraciones, políticas, etc. ZTNA implementa un concepto, fundamental en la arquitectura de este modelo, denominado la microsegmentación lo cual es, en estricto rigor, la implementación de túneles 1:1 entre usuario o activo estableciendo conexiones seguras, con un alto performance, únicamente hacia el activo (aplicación, sistema, servicio, etc) que es definido de manera indistinta a otros privilegios otorgados micro segmentando el acceso seguro de manera tal que nunca sea comprometido un “acceso” remoto completo de un determinado usuario y, siempre, validando el contexto a nivel de política.

¿Por qué necesitaría un modelo de seguridad Zero Trust?

En la actualidad la mayoría de las empresas invierten una gran cantidad de recursos y activos para proteger la información pensado que solo desde la red pública existen ataques. ¿Pero estamos realmente protegidos? ¿Qué pasa con un computador infectado que se conecta a la red LAN o que se conecta mediante un cliente VPN?; que se supone que son redes seguras, o incluso el equipo sea infectado ya estando autentificado.

La pandemia nos enseñó a seguir trabajando desde cualquier lugar del mundo mientras exista un acceso a Internet aumentando exponencialmente, con esto, los vectores y superficie de ataque y explotación de vulnerabilidades de las compañías, es por esto que Zero Trust se convirtió en el mejor amigo para todas las compañías que evolucionaron a modalidades híbridas o full teletrabajo. Extendiendo la seguridad hasta el lugar en que los trabajadores se encuentren.

Para poder implementar la metodología Zero Trust acá tenemos un listado de algunas de las acciones más importantes:

- Segmentación de la red para impedir movimientos laterales.

- Catalogar todos los activos y servicios para luego asignar permisos en función a roles.

- Análisis en tiempo de real de equipamiento.

- Bloqueo de vulnerabilidades.

- Disminuir el uso de VPN y Firewall.

- Autentificación multi factor (MFA).

- Visibilidad de los entornos locales, de nube y de los dispositivos IoT, etc.

- Estrategia de seguridad frente a amenazas avanzadas.

- Análisis completo del Hardware del usuario.

Actualmente existen fabricantes que cuentan con la tecnología que permite un diseño y despliegue de ZTNA en toda su empresa, para más información no olvides contactarnos para poder evaluar el diseño que más se acomode a su negocio y necesidades.

Escrito por: Alexis Peña

Líder en Redes en Compunet Group.

7345 W Sand Lake RD

7345 W Sand Lake RD