Ransomware como Servicio: Un modelo de negocio delictivo muy rentable.

Ransomware como Servicio: Un modelo de negocio delictivo muy rentable.

El mundo digital se encuentra en constante evolución, y con cada avance tecnológico surgen nuevas amenazas para la seguridad cibernética. Una de las tendencias más preocupantes en el panorama actual de la ciberdelincuencia es el "Ransomware como Servicio" (RaaS). Esta modalidad delictiva ha revolucionado la forma en que los ciberdelincuentes realizan sus ataques y ha aumentado significativamente la amplitud y la frecuencia de estos. En este artículo, exploraremos en profundidad qué es el Ransomware como Servicio, cómo funciona y cuáles son las implicaciones para la ciberseguridad.

¿Qué es el Ransomware como Servicio?

El Ransomware como Servicio es un modelo de negocio en el que los ciberdelincuentes ofrecen servicios de ransomware a otros actores maliciosos a través de la dark web y foros clandestinos en línea. En lugar de crear y distribuir su propio ransomware desde cero, los atacantes pueden alquilar o comprar acceso a una infraestructura de ransomware previamente desarrollada y mantenida por terceros. Esto les permite llevar a cabo ataques de ransomware de manera más eficiente y efectiva, incluso si carecen de conocimientos técnicos avanzados.

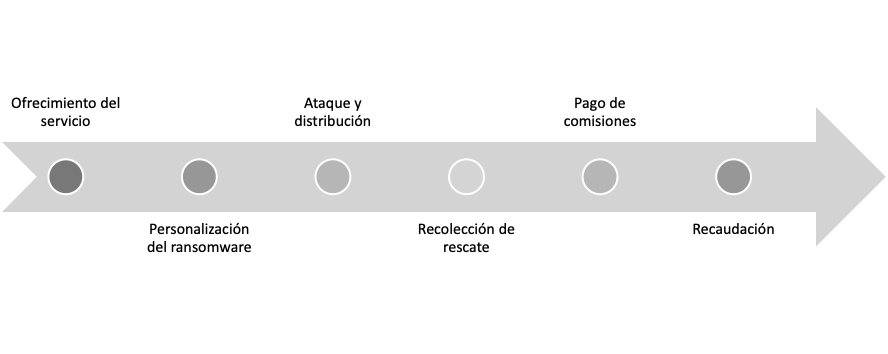

Cómo Funciona el Ransomware como Servicio (Raas)

El funcionamiento del RaaS implica varios elementos clave:

1. Ofrecimiento del Servicio

Los ciberdelincuentes que operan como proveedores de RaaS ofrecen sus servicios en foros de la Deepweb. Publicitan sus capacidades técnicas y la facilidad de uso de sus herramientas de ransomware, atrayendo así a otros delincuentes que buscan realizar ataques de este tipo.

2. Personalización del Ransomware

Los clientes que deseen utilizar el RaaS pueden personalizar el ransomware de acuerdo con sus objetivos y preferencias. Pueden elegir el nombre del ransomware, el monto del rescate, el período de tiempo para el pago y otros detalles relevantes.

3. Ataque y Distribución

Una vez que un cliente haya personalizado su ransomware, puede utilizar la infraestructura proporcionada por el proveedor de RaaS para llevar a cabo el ataque. Esto suele incluir métodos de distribución, como correos electrónicos de phishing o exploits de vulnerabilidades, para infiltrarse en las redes de las víctimas.

4. Recolección de Rescates

Si el ataque tiene éxito, el ransomware cifra los archivos de la víctima y exige un rescate a cambio de la clave de descifrado. Los pagos generalmente se realizan en criptomonedas, lo que dificulta el seguimiento de los delincuentes.

5. Comisión para el Proveedor de RaaS

El proveedor de RaaS generalmente se lleva una parte de los rescates pagados por las víctimas como comisión. Esto crea un incentivo adicional para que los proveedores de RaaS continúen ofreciendo sus servicios.

Adicionalmente, existen 4 modelos de ganancias en los sistemas RaaS:

- Subscripción mensual por un precio fijo (como Netflix)

- Programas de afiliados, los cuales son similares de las subscripciones mensuales pero adicionan un porcentaje de las ganancias (entre un 20-30%) que va al desarrollador del ransomware.

- Un pago de una licencia de por vida, sin compartir ganancias

- Compartir las ganancias entre los participantes.

Algunos de los operadores de RaaS más sofisticados, ofrecen portales de atención, administración, soporte, asesoría y ayuda en la recaudación como parte de sus servicios, haciéndolos, una oferta muy interesante para los delincuentes.

Además de ofrecer los servicios de RaaS, los operadores generalmente ofrecen servicios de Marketing, Phishing y otros para complementar el abanico de productos.

Se estima que hace algunos años, el negocio anual de ransomware crecía hasta $20 Billones de dólares de manera anual, sin duda, un negocio muy llamativo.

Ejemplos de algunos RaaS

Hive

Hive es un grupo RaaS que se hizo popular en abril de 2022, cuando se dirigió a una gran cantidad de clientes de Exchange Server de Microsoft utilizando una técnica de paso rápido. Las organizaciones incluían empresas financieras, organizaciones sin fines de lucro y organizaciones de atención médica, entre muchas más. El 26 de enero de 2023, el Departamento de Justicia de Estados Unidos anunció que interrumpieron las operaciones de Hive al incautar dos servidores back-end pertenecientes al grupo en Los Ángeles, CA. Se estima que Hive dejó más de 1.500 víctimas en todo el mundo y millones de dólares extorsionados en concepto de pago de rescate.

Darkside

DarkSide es una operación RaaS asociada con un grupo de eCrime rastreado por CrowdStrike como CARBON SPIDER. Los operadores de DarkSide tradicionalmente se centraban en máquinas Windows y recientemente se han expandido a Linux, apuntando a entornos empresariales que ejecutan hipervisores VMware ESXi sin parches o roban credenciales de vCenter. El 10 de mayo, el FBI indicó públicamente que el incidente de Colonial Pipeline involucró al ransomware DarkSide . Más tarde se informó que a Colonial Pipeline le robaron aproximadamente 100 GB de datos de su red y que la organización supuestamente pagó casi $ 5 millones de dólares a un afiliado de DarkSide .

REvil

REvil, también conocido como Sodinokibi, fue identificado como el ransomware detrás de una de las mayores demandas de rescate jamás registradas: 10 millones de dólares. Lo vende el grupo criminal PINCHY SPIDER , que vende RaaS bajo el modelo de afiliado y normalmente se queda con el 40% de las ganancias.

De manera similar a las filtraciones iniciales de TWISTED SPIDER, PINCHY SPIDER advierte a las víctimas sobre la fuga de datos planificada, generalmente a través de una publicación de blog en su DLS (dedicated leak site) que contiene datos de muestra como prueba, antes de publicar la mayor parte de los datos después de un período de tiempo determinado. REvil también proporciona un enlace a la publicación del blog dentro de la nota de rescate. El enlace muestra la filtración a la víctima afectada antes de ser expuesta al público. Al visitar el enlace se iniciará una cuenta regresiva que hará que la filtración se publique una vez transcurrido el tiempo indicado.

Implicaciones para la Ciberseguridad

El auge del Ransomware como Servicio ha planteado desafíos significativos para la ciberseguridad a nivel mundial:

1. Mayor Propagación de Ransomware

La disponibilidad de RaaS ha llevado a un aumento en la cantidad de ataques de ransomware en todo el mundo. Esto afecta a empresas, organizaciones gubernamentales y usuarios individuales, causando pérdidas económicas y la interrupción de servicios críticos.

2. Amenaza Democrática

El Ransomware como Servicio permite a ciberdelincuentes con diversos niveles de habilidad llevar a cabo ataques de ransomware. Esto significa que cualquier persona con acceso a la dark web puede convertirse en un perpetrador de estos ataques, lo que dificulta la identificación y persecución de los responsables.

3. Mayor Necesidad de Defensas Robustas

Las organizaciones y usuarios deben fortalecer sus defensas cibernéticas para protegerse contra el ransomware. Esto incluye medidas como la concienciación sobre la seguridad, la actualización de software, el uso de soluciones de seguridad avanzadas y la realización de copias de seguridad regulares.

En síntesis, el Ransomware como Servicio representa una amenaza seria y en constante evolución en el mundo de la ciberseguridad. Su capacidad para permitir a una amplia gama de actores maliciosos llevar a cabo ataques de ransomware hace que sea esencial para la comunidad internacional de la ciberseguridad trabajar en conjunto para combatir esta creciente amenaza y proteger la integridad de los sistemas y datos en línea.

¿Te interesa como proteger aún más tu ciberespacio? Te invitamos a leer el siguiente articulo: https://www.compunetgroup.net/blogs/post/pr%C3%A1cticas-recomendadas-para-proteger-tu-red-del-ransomware y a contactarnos en hola@compunetgroup.net

Escrito por Rodrigo González

Director de Investigación y Ciberseguridad

7345 W Sand Lake RD

7345 W Sand Lake RD