"Supply Chain: Nuevo objetivo para los ciberdelincuentes".

Supply Chain Attack: nuevo objetivo para los ciberdelincuentes.

Los cibercriminales están en continuo crecimiento, tanto en personal como en técnicas utilizadas para realizar actos delictivos. Es por esto, que los ataques de algunos grupos ahora tienen otro enfoque

“¿Por qué atacar al cliente, si puedo atacar a su proveedor?”

¿Qué es una cadena de suministros?

Una cadena de suministros se le denomina al conjunto de procedimientos para la producción de un producto. Desde la compra de materias primas hasta la entrega del producto final. Esto es aplicable también al área TI.

Uno de los casos más conocidos fue la explotación de la plataforma MOVEit de Progress Software. Que afecto a miles de organizaciones de todas partes del mundo cuya cadena de suministro utilizan MOVEit, sufriendo un robo masivo de datos. O un ataque a la cadena de suministros con daños en personas como fue“Explosión de Beepers y Walkie-Talkies”.

Ataque a 3CX

Los ataques a las cadenas de suministros pueden tener un gran alcance, desde interrumpir operaciones necesarias para el negocio hasta afecta la infraestructura critica de países.

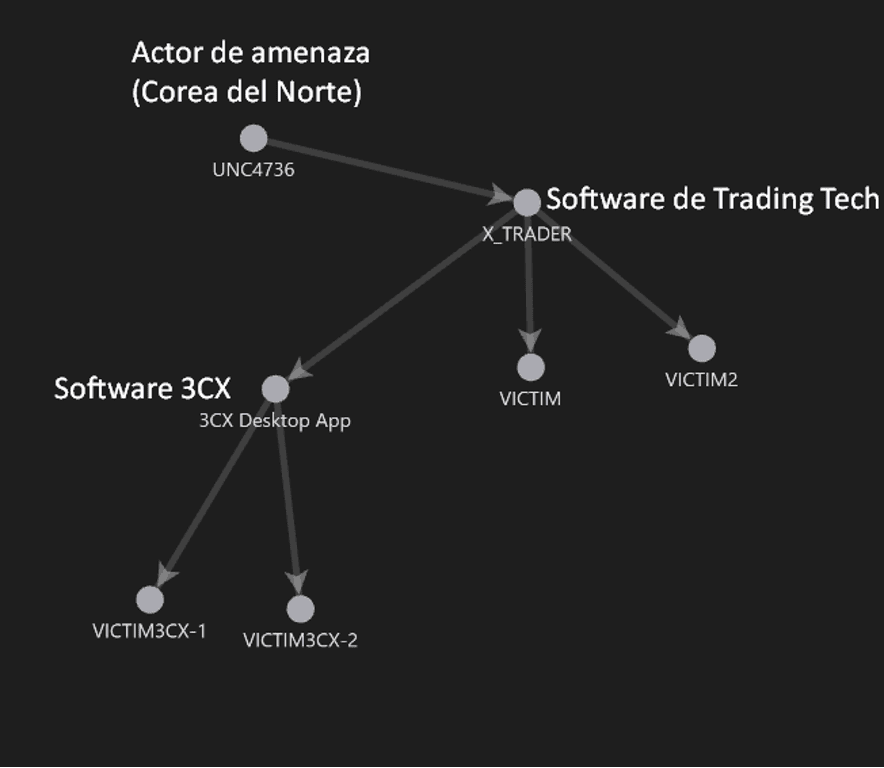

El ataque a la aplicación 3CX pudo haber afectado a más de 500.000 empresas de todo el mundo y de alto perfil. Pero ¿Cómo ocurrió?

Acceso inicial y Persistencia:

A principios de 2023 la aplicación X_TRADER una aplicación de Trading Technologies, que es un proveedor de paquetes de trading financiero retirada en 2020, aún tenía su certificado de firma de código, el cual fue explotado por atacantes para firmar digitalmente el software malicioso, que luego fue descargado por un empleado de 3CX.

El empleado descargo sin saber un instalador infectado con Malware. Luego los atacantes adquirieron un acceso corporativo logrando permanecer en la red de 3CX logrando realizar movimientos laterales en la red.

A este ataque se le conoce como uno de los primeros ataques en cascada, debido que gracias al software X_TRADER, y dado a un trabajador descuidado, se infectó a 3CX.

Compromiso a la ‘Supply Chain’:

Actividad C2:

Una vez dentro de la red, estos ciberdelincuentes utilizaron técnicas de movimiento lateral en la red para permitir la comunicación con un servidor de Comando y Control (C2) con ColdCat.

Recordemos que la ciberseguridad, se combate tanto en el ámbito técnico, a través de inteligencia de amenazas y software defensivos como SIEM, como a nivel humano, realizando continuas capacitaciones y actividades que aumenten la concientización de la protección de datos tanto personales como corporativos.

Ahora… haciendo un análisis sobre ataques a la cadena de suministro.

¿Es probable que un ataque “Supply Chain” deje a un país entero sin suministro eléctrico?

Analizando desde un punto de vista “paranoico” el apagón general del SEN (Sistema Eléctrico Nacional), que dejo a gran parte del territorio chileno sin energía eléctrica, podemos imaginar como sería un ciberataque a nuestras infraestructuras criticas como se ha visto en la guerra Rusia - Ucrania.

Si bien el apagón fue provocado por una falla en un módulo de comunicaciones y que una actuación imprevista de la protección provoco el apagón, y si, ¿en realidad este apagón fue producto de un ciberataque?

Esto nos lleva a poner nuestra atención a un ámbito oscuro de la ciberseguridad.

¡Actores de amenazada financiados por gobiernos!

Siendo estos grupos una gran amenaza, también esto nos deja grandes cuestionamientos para la seguridad nacional, algunas preguntas son:

· ¿Somos objetivos de actores de amenazas de países desarrollados?

· ¿Existe una red paralela de emergencia para estos casos?

· En caso de una guerra, ¿estamos preparados a nivel país para defender nuestro ciberespacio?

A lo largo de nuestra historia, Chile ha sido objetivo de múltiples ataques, a nivel seguridad nacional (como el hackeo al Estado Mayor Conjunto) o nivel comercial como el ataque de ciertas mineras chilenas, demostrando que nos queda mucho camino por delante y quedarnos con la siguiente reflexion:

SE TIENE QUE INVERTIR EN CIBERSEGURIDAD Y SU INFRAESTRUCTURA, PARA PROTECCION DE LA SEGURIDAD NACIONAL.

Leandro Inzunza

Analista de Ciberseguridad

CompunetGroup

7345 W Sand Lake RD

7345 W Sand Lake RD