¡Cuidado con las Credenciales por Defecto! ¿Ya las cambiaste?

¡Cuidado con las Credenciales por Defecto! ¿Ya las cambiaste?

¿Alguna vez has oído hablar de las "credenciales por defecto"? Estas son las contraseñas y nombres de usuario preestablecidos en sistemas informáticos y dispositivos tecnológicos, o incluso desarrollos privados, son como las llaves maestras que vienen preconfiguradas en sistemas informáticos y dispositivos tecnológicos. Estas son las contraseñas y nombres de usuario que los fabricantes proporcionan para facilitar la configuración inicial. Lo malo es que, en muchos casos, los administradores de sistemas no las cambian. Por lo general, dejar esta configuración así, es como un regalo para los cibercriminales, ya que son fáciles de adivinar o encontrar en línea, este tipo de credenciales están documentadas en todo internet, solo basta hacer una pequeña búsqueda en Google y ya puedes probar. En este artículo te explicaremos porqué son tan peligrosas y cómo un cibercriminal real podría utilizarlas como su primer trampolín hacia tus sistemas.

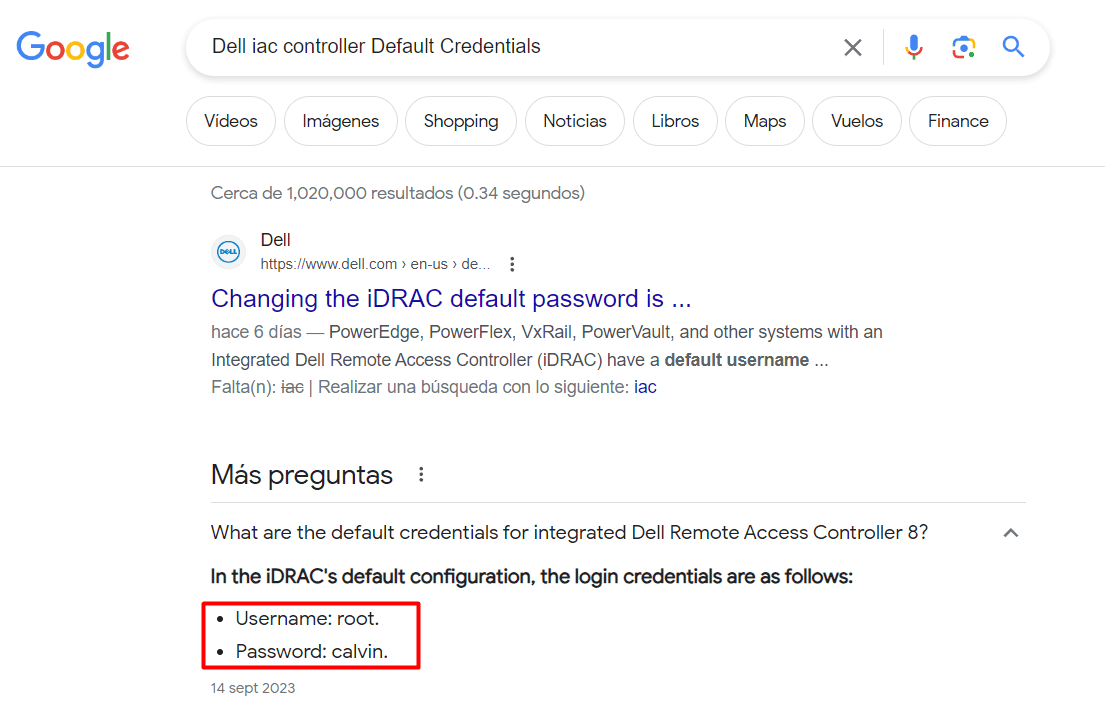

Un ejemplo de lo fácil que es encontrar credenciales por defecto en un iDRAC de Dell, tecnología de administración remota desarrollada por Dell para sus servidores y sistemas de almacenamiento.

Las credenciales por defecto es como brindarle una copia de tu llave a todo el mundo de la puerta principal de tu casa.

Pero ¿Dónde podría toparme con credenciales por defecto?

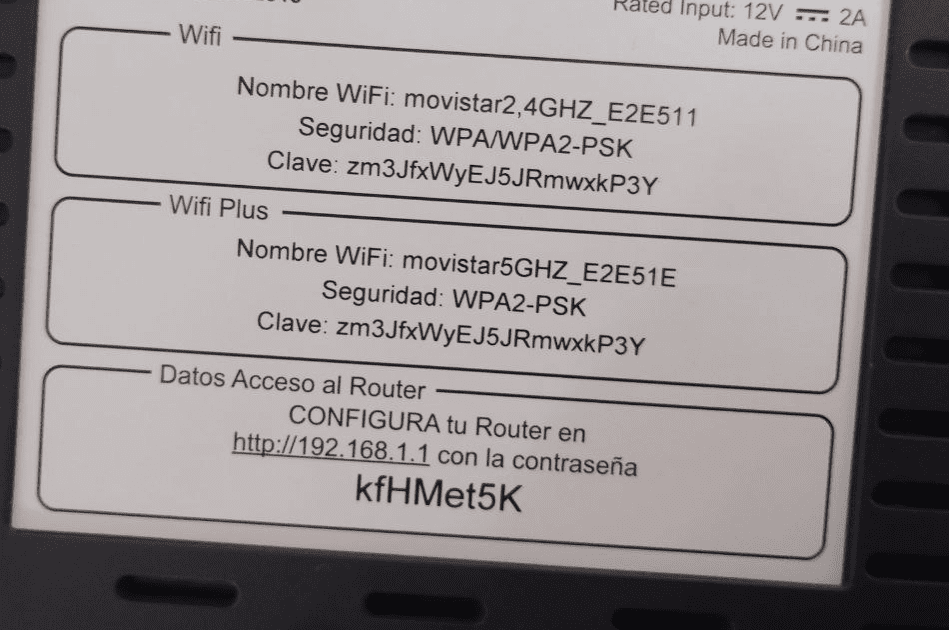

- Router y Modems: Al configurar tu router, es posible que te encuentres con las credenciales por defecto "admin/admin" o "admin/password". Estas son como un regalo para los cibercriminals, ya que pueden abrir la puerta a tu red, el ejemplo típico, son los Routers domiciliarios o CPE que deja tu proveedor de servicios de Internet (ISP), en muchas ocasiones , cuando el técnico instala el servicio, deja parámetros por defecto:

Parámetros por defecto en un Router domiciliario, si esto está por defecto, solo basta que alguien le tome una foto por el reverso y ya accede a tu red. - DVR’s, Cámaras de Seguridad y Dispositivos IoT: Muchas cámaras de seguridad y dispositivos del Internet de las Cosas vienen con credenciales por defecto. Si no las cambias, podrías estar permitiendo un acceso no autorizado a tu privacidad.

- DVR’s, Cámaras de Seguridad y Dispositivos IoT: Muchas cámaras de seguridad y dispositivos del Internet de las Cosas vienen con credenciales por defecto. Si no las cambias, podrías estar permitiendo un acceso no autorizado a tu privacidad.

- Dispositivos de almacenamiento en red (NAS): Los dispositivos NAS, utilizados para compartir archivos y realizar copias de seguridad en redes domésticas o empresariales, a veces tienen credenciales predeterminadas. Dejar estas credenciales sin cambiar podría exponer datos sensibles almacenados en el NAS.

- Sistemas de Automatización Industrial: Los sistemas industriales también utilizan credenciales por defecto, y esto ha llevado a ataques graves, como el infame ataque Stuxnet que aprovechó estas contraseñas preestablecidas.

- Impresoras de red: Las impresoras de red a menudo vienen con credenciales predeterminadas que permiten la administración remota. Si no se cambian, un atacante podría obtener acceso a la impresora y potencialmente realizar acciones no autorizadas o acceder a documentos confidenciales almacenados en la impresora.

- Sistemas de control de acceso: Los sistemas de control de acceso, como los utilizados en edificios y oficinas para abrir puertas con tarjetas de acceso, a menudo tienen credenciales predeterminadas. Si estas credenciales no se cambian, un atacante podría ganar acceso no autorizado a áreas protegidas.

- Dispositivos de punto de acceso Wi-Fi: Algunos dispositivos de punto de acceso Wi-Fi, como los utilizados en redes empresariales, pueden tener credenciales predeterminadas. Si estas credenciales no se cambian, un atacante podría obtener acceso a la red inalámbrica y comprometer la seguridad de la red.

- Tomar Control del Sistema: El cibercriminal podría tomar el control de tu sistema o dispositivo.

- Robar Información Confidencial: Datos personales, financieros o corporativos podrían caer en manos equivocadas.

- Instalar Malware: Los cibercriminales pueden aprovechar estas credenciales para instalar malware en tu sistema y mantener el control.

- Cambia las Credenciales por Defecto: Cuando configures o adquieras un nuevo sistema o dispositivo, cambia las credenciales por defecto por contraseñas fuertes y únicas.

- Mantén las Credenciales Actualizadas: No dejes las mismas credenciales por años. Cámbialas regularmente.

- Escanea tu red: Si tu red es demasiado grande y no tienes visibilidad de los activos que pudiesen tener credenciales por defecto, puedes utilizar analizadores de red.

- Utiliza Herramientas de Seguridad: Utiliza herramientas de seguridad para generar y gestionar contraseñas fuertes.

- Educa a tu Equipo: Enséñale a tu equipo sobre la importancia de la seguridad de las credenciales.

¿A que me expongo si dejo credenciales por defecto en mis sistemas?

Un cibercriminal que obtiene acceso a estas credenciales podría:

¿Cómo Protegerte de las Credenciales por Defecto?

Imagina que eres el guardián de un castillo y necesitas mantener a los intrusos a raya. Aquí hay algunas estrategias para protegerte:

Si quieres saber como evitar los errores más comunes en ciberseguridad organizacional, puedes consultar este artículo, donde lo abordamos de manera detallada.

¿Cómo llega un cibercriminal real a intentar probar las credenciales por defecto en tus sistemas?

Una Perspectiva desde MITRE ATT&CK

En el campo de la ciberseguridad, comprender cómo los cibercriminales atacan es crucial para proteger tus sistemas. Una de las formas en que pueden intentar acceder a tus sistemas es aprovechando las credenciales por defecto. Vamos a explorar este escenario a través del marco MITRE ATT&CK.

Tácticas de Obtención de Información o Reconocimiento:

En la fase inicial, los cibercriminales identifican objetivos potenciales y buscan debilidades. Pueden centrarse en sistemas ampliamente utilizados, como routers, dispositivos IoT o sistemas de gestión de contenido, donde las credenciales por defecto son conocidas. Y no, los cibercriminales no probarán sistema por sistema, lanzarán un ataque automatizado masivo. Los cibercriminales buscan información adicional sobre el sistema específico, incluyendo detalles sobre credenciales por defecto. Esto podría encontrarse en documentación en línea, foros de discusión o incluso en bases de datos públicas.

Tácticas de Acceso Inicial:

Si las credenciales por defecto no se han cambiado, los cibercriminales pueden usarlas para obtener acceso al sistema. Esto les proporciona un punto de entrada y la oportunidad de avanzar en su ataque.

7345 W Sand Lake RD

7345 W Sand Lake RD