Protecci´ón Contra Violaciones de Datos: Cómo los incidentes recientes nos afecta y qué medidas debemos tomar para mantener segura nuestra información en línea.

Protecci´ón Contra Violaciones de Datos: Cómo los incidentes recientes nos afecta y qué medidas debemos tomar para mantener segura nuestra información en línea.

Hoy por hoy, las violaciones de datos se han convertido en una amenaza significativa para individuos y empresas. Estos incidentes implican la exposición no autorizada de información sensible, que puede tener consecuencias devastadoras para la reputación y estabilidad financiera de las organizaciones afectadas. La información generalmente expuesta en estas violaciones incluyen datos como:

- Información personal identificable (PII)

- Información de tarjetas de crédito, números de contactos, correos electrónicos.

- Información confidencial de empresas (diseños industriales, propuestas económicas, negociaciones, planillas de sueldos, investigaciones, facturaciones, etc.)

¿Qué es una Violación de Datos?

Una violación de datos ocurre cuando información protegida se expone a personas no autorizadas. Esto puede incluir datos personales, financieros, de salud, entre otros. Las violaciones de datos pueden ser el resultado de ataques cibernéticos, errores humanos o vulnerabilidades en los sistemas de seguridad que los atacantes muchas veces explotan para extorsionar a los dueños de la información.

Ejemplos Recientes de Violaciones de Datos

- Ticketmaster: En mayo de 2024, Ticketmaster sufrió una violación de datos significativa, comprometiendo información de aproximadamente 560 millones de usuarios. Los datos expuestos incluyeron nombres, direcciones, números de teléfono y detalles de transacciones de boletos. https://www.compunetgroup.net/blogs/post/Asi-hackearon-al-Banco-Santander-y-Ticketmaster

- AMD: En junio de 2024, el grupo de extorsión cibernética RansomHouse afirmó haber robado datos de empleados y productos de AMD. La información comprometida incluye códigos fuente, firmware y datos financieros.

- Zapping: En una presunta violación de datos, Zapping fue acusada de exponer información de más de 100,000 usuarios. Sin embargo, el CEO de Zapping aclaró que la filtración solo afectó datos durante la fase de lanzamiento en Perú y no incluyó información sensible como detalles de tarjetas de crédito.

- Chile: En 2023, Chile experimentó un aumento significativo en ciberataques, posicionándose como el cuarto país de Latinoamérica más afectado (ENTEL). Este aumento se atribuye a un mayor uso de tecnología y una mayor sofisticación en los métodos de ataque, incluyendo ransomware y malware.

- Santander: En mayo de este año el Banco Santander reportó un acceso no autorizado a una base de datos alojada por un proveedor externo, afectando a clientes en Chile, Uruguay y España. Aunque no se reportaron robos de fondos, el banco ha tomado medidas inmediatas para gestionar el incidente, como bloquear el acceso a la base y reforzar la prevención de fraudes. No se accedió a información transaccional ni credenciales de acceso a banca online según reportaron. (https://www.compunetgroup.net/blogs/post/Asi-hackearon-al-Banco-Santander-y-Ticketmaster)

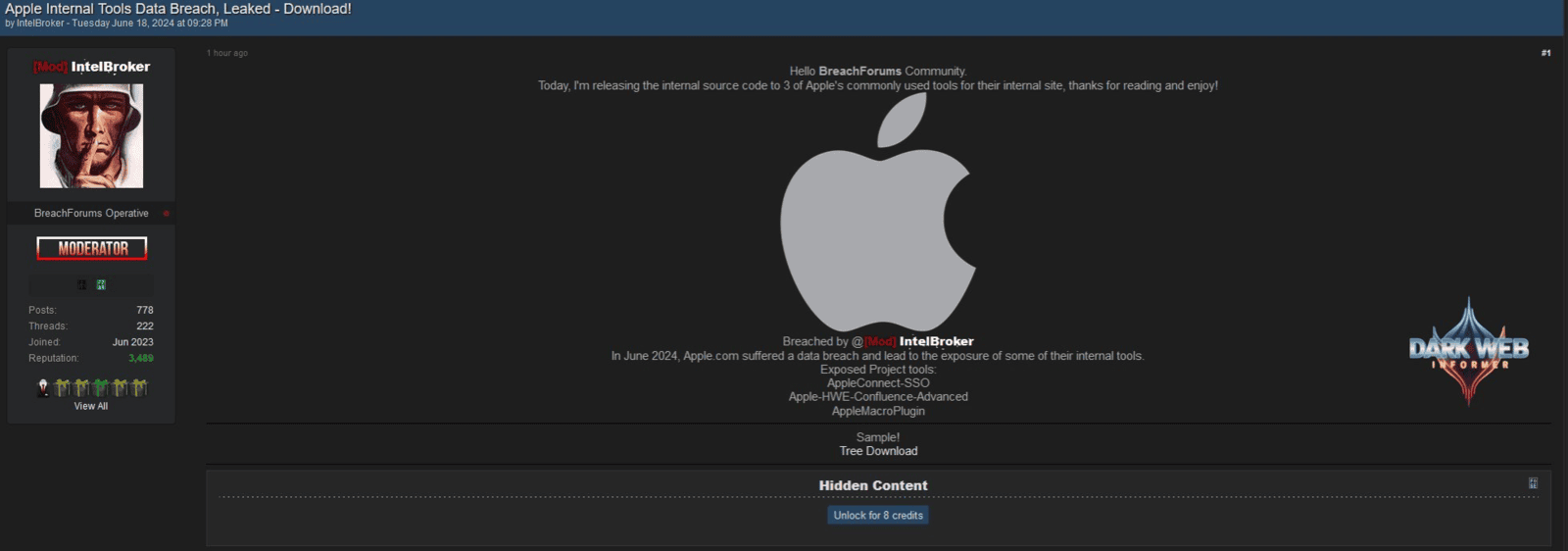

- APPLE: El día de ayer, 18 de Junio, IntelBroker (un actor de amenazas) informo en un Breach Forum que realizó una filtración de herramientas internas de Apple (AppleConnect-SSO, Apple-HWE-Confluence-Advanced, AppleMacroPlugin) https://x.com/DarkWebInformer/status/1803196314441920767 :

En un anterior artículo, nuestro Arquitecto de Ciberseguridad Giovanni Díaz, detalló como se logró la vulneración a los sistemas de Santander y TicketMaster: https://www.compunetgroup.net/blogs/post/Asi-hackearon-al-Banco-Santander-y-Ticketmaster en donde el principal vector de ataque fue rl robo de credenciales débilmente protegidas.

Existen técnicas como el doxing, que implica la recopilación y publicación de información personal sin consentimiento, y las técnicas de Open Source Intelligence (OSINT), pueden amplificar los efectos de una violación de datos. Los cibercriminales utilizan estas técnicas para reunir datos expuestos y atacar a las víctimas de manera más directa y personalizada. Esto no solo pone en riesgo la privacidad de los individuos, sino que también puede llevar a acoso, robo de identidad y daños reputacionales graves.

Mediante esta y otras técnicas, es posible “perfilar” a compañías y personas para realizar ataques “a la medida” de, por ejemplo, Phishing dirigidos y muchos otros, logrando muchas veces una gran efectividad.

Medidas de Protección para Empresas y Personas

Para mitigar estos riesgos, es crucial implementar estrategias de ciberseguridad robustas tanto para empresas como para individuos:

Para Empresas:

- Autenticación de Múltiples Factores (MFA): Añade una capa extra de seguridad al proceso de inicio de sesión, muchas filtraciones de datos tienen como vectores de origen el robo inicial de cuentas de usuarios que muchas veces se encuentran con débiles mecanismos de protección.

- Cifrado de Datos: Asegura que los datos sensibles estén protegidos incluso si son interceptados, generalmente mucho sistemas cifran “en tránsito” la información mediante SSL, pero muchas veces cuando los datos son procesados estos se almacenan de manera “plana” en bases de datos y documentos, permitiendo que quien tenga acceso a ellos pueda simplemente leerlos.

- Educación y Capacitación: Capacitar a empleados sobre prácticas seguras en línea y cómo identificar posibles amenazas, principalmente con programas de concientización.

- Monitoreo Continuo: Utilizar herramientas avanzadas para detectar y responder a amenazas en tiempo real, esto también permite detectar a tiempo el robo de identidades o cuentas de usuarios aunque utilicen múltiples factores de autenticación.

- Auditorías de Seguridad Regulares: Realizar revisiones periódicas de los sistemas de seguridad para identificar y corregir vulnerabilidades. Los ciber atacantes utilizan vulnerabilidades en los sistemas para realizar explotaciones, que finalizan en data breach, muchas de estas vulnerabilidades, si son gestionadas debidamente, pueden ser mitigadas y reparadas fácilmente.

- Políticas de Seguridad: Establecer y hacer cumplir políticas claras sobre el uso de dispositivos y el acceso a la información, principalmente, con énfasis en la segregación y control de los datos.

Para Individuos:

- Contraseñas Fuertes y Únicas: Utilizar contraseñas complejas y diferentes para cada cuenta.

- Autenticación de Múltiples Factores (MFA): Activar MFA en todas las cuentas que lo permitan.

- Actualización de Software: Mantener el software y los dispositivos actualizados con los últimos parches de seguridad.

- Precaución con Correos Electrónicos y Enlaces: Evitar hacer clic en enlaces o descargar archivos de fuentes no confiables.

- Leer y conocer las políticas de protección de información de las empresas que procesan su información. En Chile existe la ley LEY 19628 que establece los mecanismos y alcances sobre los cuales se deben aplicar mecanismos de seguridad y control para los datos personales.

Finalmente, la creciente frecuencia y sofisticación de los ciberataques subraya la importancia de estar siempre un paso adelante en términos de ciberseguridad. La protección de datos no es solo una cuestión de cumplimiento regulatorio, sino una necesidad para salvaguardar la integridad y la confianza en el entorno digital. En un mundo donde las violaciones de datos son cada vez más comunes, la preparación y la respuesta efectiva pueden marcar la diferencia entre una simple advertencia y un desastre cibernético.

Escrito por Rodrigo González, Director de Investigación y Desarrollo.

7345 W Sand Lake RD

7345 W Sand Lake RD